ویروس رایانهای

برای تأییدپذیری کامل این مقاله به منابع بیشتری نیاز است. |

این مقاله نیازمند ویکیسازی است. لطفاً با توجه به راهنمای ویرایش و شیوهنامه، محتوای آن را بهبود بخشید. |

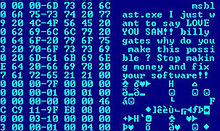

ویروس رایانهای[۱] (به انگلیسی: Computer virus) نوعی برنامه رایانه ای است که در هنگام اجرای برنامه، با اصلاح سایر برنامههای رایانه ای و وارد کردن کد مخصوص به خود، خود را تکرار میکند. هنگامی که این تکثیر موفقیتآمیز باشد، گفته میشود مناطق آسیب دیده به ویروس رایانه ای آلوده میشوند.

نویسندگان ویروس از فریبهای مهندسی اجتماعی استفاده میکنند و از دانش دقیق در ویندوز را تهدید میکنند و مکانیسمهای متنوعی را برای آلوده کردن میزبان جدید به کار میگیرند، و اغلب با استفاده از استراتژیهای پیچیده ضد ردیابی / مخفیکاری برای فرار از نرمافزار آنتیویروس استفاده میکنند. انگیزههای ایجاد ویروس میتواند شامل کسب سود یا موارد سیاسی باشد.

در حال حاضر ویروسهای رایانه ای سالانه میلیاردها دلار خسارت اقتصادی وارد میکنند که علت آن خرابی سیستم، هدر رفتن منابع رایانه ای، خراب کردن اطلاعات، افزایش هزینههای نگهداری یا سرقت اطلاعات شخصی یا شرکتی است. در پاسخ، ابزارهای ضد ویروس آزاد و منبع باز آزاد تولید شدهاند، و صنعتی از نرمافزارهای ضد ویروس، محافظت از ویروس را در اختیار کاربران سیستمهای مختلف عملیاتی قرار دادهاست. از سال ۲۰۰۵ که این صنعت راه اندازی شدهاست تا به امروز هیچ نرمافزار آنتیویروسی موجود نیست که قادر به کشف همه ویروسهای رایانه ای (به ویژه نسخههای جدید) باشد، لذا محققان امنیت رایانه بهطور جدی در حال جستجوی روشهای جدیدی هستند تا بتوانند راه حلهای ضد ویروس را برای شناسایی موثرتر ویروسهای نوظهور، قبل از اینکه آنها بهطور گستردهای در میان کامپیوترها تکثیر شوند پیدا کنند.

اصطلاح ویروس همچنین با استفاده از برنامه افزودنی برای اشاره به انواع دیگر بدافزارها سوءاستفاده میشود. "بدافزار" شامل ویروسهای رایانه ای همراه با بسیاری از اشکال دیگر نرمافزارهای مخرب مانند "کرمهای رایانه ای"، باج افزارها، جاسوس افزارها، نرمافزارهای تبلیغاتی مزاحم، اسبهای تروجان، keyloggers , rootkits , bootkits، مخرب Browser Helper Object (BHOs) و سایر نرمافزارهای مخرب است. بیشتر تهدیدات بدافزارهای فعال در واقع برنامههای اسب تروجان یا کرمهای رایانه ای به جای ویروسهای رایانه ای هستند. اصطلاح ویروس رایانه ای، که توسط فرد کوهن در سال ۱۹۸۵ ابداع شدهاست، نادرست است. ویروسها معمولاً نوعی فعالیت مضر را بر روی رایانههای میزبان آلوده مانند دستیابی به فضای دیسک سخت یا واحد پردازش مرکزی (CPU)، دسترسی و سرقت اطلاعات شخصی (مانند شماره کارت اعتباری، شماره کارت بدهی، شماره تلفن، نام، و غیره) انجام میدهند. آدرسهای ایمیل، رمزهای عبور، اطلاعات بانکی، آدرس خانه و غیره)، خراب کردن اطلاعات، نمایش پیامهای سیاسی، طنزآمیز یا تهدیدآمیز روی صفحه کاربر، اسپم کردن مخاطبان پست الکترونیکی آنها، ورود به صفحه کلیدهای آنها یا حتی استفاده از این رایانه بی فایده است. با این حال، همه ویروسها دارای "payload" مخرب نیستند و سعی در مخفی کردن خود دارند. مشخصه اصلی ویروسها این است که آنها خود برنامههای رایانه ای را تکرار میکنند.[۲]

توسعه تاریخی

ویرایشکارهای اولیه دانشگاهی در برنامههای تکرار شونده

ویرایشاولین کار آکادمیک در زمینه تئوری برنامههای خود تکراری رایانه ای در سال ۱۹۴۹ توسط جان فون نویمان انجام شد که در دانشگاه ایلینویز دربارهٔ "تئوری و سازمان خودکارسازی خودکار" به سخنرانی پرداخت. کار فون نویمان بعداً با عنوان "تئوری خودکار تولید مثل" منتشر شد. در مقاله خود فون نویمان توضیح داد که چگونه یک برنامه کامپیوتری میتواند برای تولید مثل خودش طراحی شود. طراحی فون نویمان برای یک برنامه کامپیوتری خود تولید مثل، اولین ویروس رایانه ای در جهان به حساب میآید و وی به عنوان "پدر" نظری ویروسشناسی رایانه در نظر گرفته میشود. در سال ۱۹۷۲، ویت ریزاک بهطور مستقیم بر روی کارهایی که فون نویمن در زمینه تکثیر خود دارد، بنا کرد، مقاله خود را "ماشینهای خود تولید مثل با انتقال اطلاعات مینیمالیسم" (خودکار تولید مثل خودکار با حداقل تبادل اطلاعات) منتشر کرد. در این مقاله یک ویروس کاملاً کاربردی نوشته شده به زبان برنامهنویسی اسمبلر برای سیستم رایانه ای SIEMENS 4004/35 شرح داده شدهاست. در سال ۱۹۸۰ یورگن کراوس پایاننامه دیپلم خود را "Selbstreproduktion bei Programmen" (خود بازتولید برنامهها) در دانشگاه دورتموند نوشت. در کار خود کراوس تصریح کرد که برنامههای رایانه ای میتوانند به روشی مشابه ویروسهای بیولوژیکی رفتار کنند.[۳]

داستان علمی

ویرایشاولین توصیف شناخته شده از یک برنامه بازتولید خود در داستان، در داستان کوتاه سال 1970 The Scarred Man توسط گریگوری بنفورد است که یک برنامه کامپیوتری به نام VIRUS را توصیف میکند که هنگام نصب بر روی رایانه ای با قابلیت شمارهگیری مودم تلفنی، بهطور تصادفی شمارههای تلفن را شمارهگیری میکند تا اینکه به مودمی برخورد میکند که توسط یک رایانه دیگر به آن پاسخ داده میشود و سپس سعی میکند رایانه پاسخ دهنده را با برنامه خود برنامهریزی کند، به طوری که کامپیوتر دوم نیز با جستجوی کامپیوتر دیگری که میتواند شمارهگیری کند، شمارهگیری تصادفی را شروع میکند. این برنامه به سرعت از طریق رایانههای مستعد گسترش مییابد و فقط با برنامه دیگری به نام VACCINE قابل مقابله است.

این ایده در دو رمان ۱۹۷۲ با نام HARLIE One توسط David Gerrold و The Terminal Man توسط مایکل کرایتون بیشتر مورد بررسی قرار گرفت و موضوع اصلی رمان سال ۱۹۷۵ توسط The Shockwave Rider توسط جان برونر شد.

فیلم علمی تخیلی مایکل کرایتون در سال 1973 Westworld در ابتدای مطالعه به مفهوم ویروس رایانه ای اشاره کرد، که یک موضوع اصلی نقشه است که باعث میشود آندروئیدها آموک را اجرا کنند. شخصیت آلن اوپنهایمر با بیان این مطلب که «... در اینجا الگوی روشنی وجود دارد که نشان از قیاس یک روند بیماریهای عفونی دارد و از یک منطقه به منطقه دیگر گسترش مییابد.» در مورد این پاسخها آمدهاست: «شاید شباهتهای سطحی با بیماری وجود داشته باشد» و «باید اعتراف کنم که باور داشتن بیماری ماشین آلات را دشوار کردهام.»

اولین مثال

ویرایشویروس Creeper اولین بار در ARPANET، پیشرو اینترنت، در اوایل دهه ۱۹۷۰ کشف شد. Creeper یک برنامه تکرارکننده آزمایشی بود که توسط Bob Thomas در BBN Technologies در سال ۱۹۷۱ نوشت. Creeper از ARPANET برای آلوده کردن رایانههای DEC PDP-10 که در حال اجرای سیستم عامل TENEX بودند استفاده کرد. [28] Creeper از طریق ARPANET دسترسی پیدا کرد و خود را به سیستم ریموت کپی کرد که در آن پیام "من خزنده هستم، اگر میتوانید مرا گیر دهید!" نمایش داده شد برنامه Reaper برای حذف Creeper ایجاد شد.

در سال ۱۹۸۲، برنامه ای به نام "Elk Cloner" اولین ویروس رایانه شخصی بود که "در طبیعت" ظاهر شد - این در خارج از آزمایشگاه یک کامپیوتر یا [رایانه] است که در آن ایجاد شدهاست. [۳۰] در سال ۱۹۸۱ توسط ریچارد اسکرنتا، دانش آموز پایه نهم در دبیرستان کوه لبنان در نزدیکی پیتسبورگ نوشته شده، خود را به سیستم عامل Apple DOS 3.3 3.3 وصل کرده و از طریق فلاپی دیسک پخش شدهاست. با استفاده از ۵۰مین ویروس، Elk Cloner ویروس فعال میشود، رایانه شخصی را آلوده میکند و شعری کوتاه با عنوان "Elk Cloner: برنامه با شخصیت" را نمایش میدهد.

در سال ۱۹۸۴ فرد کوهن از دانشگاه کالیفرنیای جنوبی مقاله خود را «ویروسهای رایانه ای - نظریه و آزمایش» نوشت. این اولین مقاله بود که صریحاً یک برنامه بازتولید خود را «ویروس» مینامید، اصطلاحی که توسط مربی کوهن لئونارد آدلمن معرفی شد. در سال ۱۹۸۷، فرد کوهن نمایشی را منتشر کرد مبنی بر اینکه هیچ الگوریتمی وجود ندارد که بتواند تمام ویروسهای ممکن را کاملاً تشخیص دهد. ویروس فشرده سازی نظری فرد کوهن نمونه ای از ویروس بود که از نرمافزارهای مخرب (بدافزار) استفاده نمیکرد، اما از نظر ظاهری خیرخواهانه (با ذکاوت) بود. با این حال، متخصصان آنتیویروس مفهوم «ویروسهای خیرخواهانه» را نمیپذیرند، زیرا هر عملکرد دلخواه میتواند بدون درگیر شدن ویروس عملی شود (برای مثال، فشرده سازی اتوماتیک تحت انتخاب ویندوز در دسترس کاربر است). هر ویروس بنا به تعریف، تغییراتی غیرمجاز در رایانه ایجاد میکند، که حتی اگر هیچ آسیبی نباشد یا در نظر گرفته شده باشد، نامطلوب است. در صفحه یکی از دائرةالمعارف ویروس دکتر سلیمان، نامطلوب بودن ویروسها، حتی آنهایی که چیزی جز تولید مثل ندارند، بهطور کامل توضیح داده شدهاست.

مقاله ای که "عملکردهای مفید ویروس" را توصیف میکند، توسط جی بی گان با عنوان "استفاده از توابع ویروس برای تهیه یک مترجم APL مجازی تحت کنترل کاربر" در سال ۱۹۸۴ منتشر شد. اولین ویروس IBM PC در "وحشی" یک ویروس بخش boot بود. لقب (ج) مغز، ایجاد شده در سال ۱۹۸۶ توسط برادران فاروک الوی در لاهور، پاکستان، به گفته جلوگیری از کپی کردن غیرمجاز نرمافزاری که نوشته بودند. اولین ویروس که بهطور اختصاصی مایکروسافت ویندوز را هدف قرار داد، WinVir در آوریل ۱۹۹۲، دو سال پس از انتشار ویندوز ۳٫۰ کشف شد. در عوض با تکیه بر وقفههای DOS، ویروس حاوی هیچ تماس API ویندوز نبود. چند سال بعد، در فوریه ۱۹۹۶، هکرهای استرالیایی از ویروس نوشتن ویروس VLAD ویروس Bizatch (همچنین به عنوان ویروس "Boza" معروفند) ایجاد کردند، که اولین ویروس شناخته شده برای هدف قرار دادن ویندوز ۹۵ بود. در اواخر ۱۹۹۷ رمزگذاری شده، حافظه ویروس مخفی مخفی Win32.Cabanas منتشر شد - اولین ویروس شناخته شده که ویندوز NT را هدف قرار داد (همچنین این میزبان توانست میزبان ویندوز ۳٫۰ و ویندوز ۹ را آلوده کند).

حتی کامپیوترهای خانگی نیز تحت تأثیر ویروس قرار گرفتند. اولین کسی که در Commodore Amiga ظاهر شد، ویروس بخش boot به نام SCA virus بود که در نوامبر ۱۹۸۷ کشف شد.[۳]

عملیات و توابع

ویرایشقطعات

ویرایشویروس رایانه ای زنده باید دارای روال جستجو باشد که پروندهها یا دیسکهای جدیدی را که اهداف ارزشمندی برای عفونت دارند، در آن پیدا کند. ثانیاً، هر ویروس رایانه ای باید حاوی یک روال برای کپی کردن خود در برنامه ای باشد که روال جستجو در آن قرار دارد. سه قسمت اصلی ویروس عبارتند از:

مکانیسم عفونت

ویرایشمکانیسم عفونت (که به آن «بردار عفونت» نیز گفته میشود) نحوه انتشار یا انتشار ویروس است. یک ویروس بهطور معمول یک روال جستجو دارد که پروندههای جدید یا دیسکهای جدیدی را برای عفونت پیدا میکند.

ماشه

ویرایشماشه، که به عنوان بمب منطقی نیز شناخته میشود، نسخه کامپایل شدهای است که میتواند هر زمان که در یک پرونده اجرایی است به هنگام اجرا ویروس فعال شود که این رویداد یا شرط تعیینکننده «بار بار» مخرب را فعال یا تحویل میدهد مانند یک تاریخ خاص، یک زمان خاص، حضور خاص یک برنامه دیگر، ظرفیت دیسک بیش از حد مجاز یا دوبار کلیک کردن که یک پرونده خاص را باز میکند.

ظرفیت ترابری

ویرایش"payload" بدن یا داده واقعی است که هدف مخرب واقعی ویروس را انجام میدهد. فعالیت payload ممکن است قابل توجه باشد (به عنوان مثال، زیرا باعث کندی سیستم یا "یخ زدگی" سیستم) میشود، زیرا بیشتر اوقات "payload" به خودی خود فعالیت مضر یا بعضی مواقع غیر مخرب اما توزیع کننده است که به آن ویروس گفته میشود. فریب

فاز

ویرایشمراحل ویروس چرخه عمر ویروس رایانه است که با استفاده از قیاس زیستشناسی توصیف شدهاست. این چرخه زندگی را میتوان به چهار مرحله تقسیم کرد:

مرحله خفته

ویرایشبرنامه ویروس در این مرحله بیکار است. برنامه ویروس توانستهاست به رایانه یا نرمافزار کاربر هدف دسترسی پیدا کند، اما در این مرحله ویروس هیچ اقدامی انجام نمیدهد. سرانجام ویروس توسط «ماشه» فعال میشود که بیان میکند کدام واقعه ویروس را اجرا خواهد کرد. همه ویروسها این مرحله را ندارند.

مرحله تکثیر

ویرایشویروس شروع به تکثیر میکند، یعنی تکثیر و تکثیر میشود. ویروس یک نسخه از خود را در برنامههای دیگر یا در مناطق خاص سیستم روی دیسک قرار میدهد. نسخه ممکن است با نسخه تبلیغی یکسان نباشد. ویروسها غالباً «به صورت مورفین» تغییر مییابند و برای جلوگیری از تشخیص توسط متخصصان فناوری اطلاعات و نرمافزار ضد ویروس تغییر میکنند. هر برنامه آلوده اکنون حاوی یک کلون از ویروس است که خود وارد یک مرحله تکثیر میشود.

مرحله شروع

ویرایشویروس خفته با فعال شدن به این مرحله حرکت میکند و اکنون عملکردی را که برای آن در نظر گرفته شده انجام میدهد. مرحله تحریک میتواند ناشی از انواع مختلفی از وقایع سیستم باشد، از جمله شمارش تعداد دفعاتی که این نسخه از ویروس نسخههایی از خودش ساختهاست. محرک ممکن است وقتی کارمند از کار خود خاتمه یابد یا بعد از گذشت مدت زمانی مشخص، به منظور کاهش سوء ظن رخ دهد.

مرحله اجرا

ویرایشاین کار واقعی ویروس است، جایی که "payload" منتشر خواهد شد. این میتواند مخرب باشد مانند پاک کردن پروندهها بر روی دیسک، خراب کردن سیستم یا خراب کردن پروندهها یا نسبتاً بیضرر مانند ظاهر پیامهای طنز آمیز یا سیاسی روی صفحه.[۳]

اهداف عفونت و تکنیکهای تکثیر

ویرایشویروسهای رایانه ای انواع زیر سیستمهای مختلف را در رایانهها و نرمافزارهای میزبان خود آلوده میکنند. یک روش طبقهبندی ویروسها، تجزیه و تحلیل این است که آیا آنها در دستگاههای اجرایی باینری (مانند فایلهای .EXE یا .COM)، پروندههای داده (مانند اسناد مایکروسافت ورد یا پروندههای PDF) زندگی میکنند، یا در بخش بوت هارد دیسک میزبان (یا ترکیبی از همه اینها)

رزیدنت در مقابل ویروسهای غیر مقیم

ویرایشویروس مقیم حافظه (یا به سادگی "ویروس مقیم") هنگام اجرا، خود را به عنوان بخشی از سیستم عامل نصب میکند، و پس از آن از زمان بوت شدن کامپیوتر در هنگام خاموش شدن، در RAM باقی میماند. ویروسهای رزیدنت کد دست زدن به وقفه یا کارکردهای دیگر را بازنویسی میکنند، و هنگامی که سیستم عامل تلاش میکند به پرونده هدف یا بخش دیسک دسترسی پیدا کند، کد ویروس درخواست را رهگیری میکند و جریان کنترل را به ماژول همانند سازی تغییر میدهد و هدف را آلوده میکند. در مقابل، یک ویروس غیر حافظه (یا "ویروس غیر مقیم") هنگام اجرای، دیسک را برای اهداف اسکن میکند، آنها را آلوده میکند و بعد از آن خارج میشود (یعنی بعد از اجرای آن در حافظه باقی نمیماند).

ویروسهای ماکرو

ویرایشبسیاری از برنامههای رایج مانند Microsoft Outlook و Microsoft Word اجازه میدهند تا برنامههای کلان در اسناد یا ایمیلها تعبیه شوند، به طوری که ممکن است با بازشدن سند، برنامهها بهطور خودکار اجرا شوند. ویروس ماکرو (یا "ویروس اسناد") ویروسی است که به زبان ماکرو نوشته شدهاست و در این اسناد تعبیه شدهاست به گونه ای که با بازکردن کاربران پرونده، کد ویروس اجرا میشود و میتواند کامپیوتر کاربر را آلوده کند. این یکی از دلایلی است که برای بازکردن پیوستهای غیرمنتظره یا مشکوک در نامههای الکترونیکی خطرناک است. در حالی که عدم بازکردن پیوست در نامههای الکترونیکی افراد یا سازمانهای ناشناخته میتواند به کاهش احتمال انقباض ویروس کمک کند، در برخی موارد ویروس به گونه ای طراحی شدهاست که به نظر میرسد نامه الکترونیکی از یک سازمان معتبر (به عنوان مثال عمده) باشد. شرکت بانکی یا کارت اعتباری).

ویروسهای بخش بوت

ویرایشویروسهای بخش بوت بهطور خاص بخش بوت و / یا Master Boot Record (MBR) هارد دیسک میزبان، درایو حالت جامد یا رسانه ذخیرهسازی قابل جابجایی (فلش مموری، فلاپی دیسک و غیره) را هدف قرار میدهند.

ویروس ایمیل

ویرایشویروسهای ایمیل ویروسهایی هستند که عمداً به جای اتفاقی از سیستم ایمیل برای پخش استفاده میکنند. در حالی که پروندههای آلوده به ویروس ممکن است به صورت تصادفی به عنوان پیوستهای ایمیل ارسال شوند، ویروسهای ایمیل از عملکرد سیستم ایمیل آگاه هستند. آنها معمولاً نوع خاصی از سیستم ایمیل را هدف قرار میدهند (Microsoft Outlook رایجترین استفاده است)، آدرسهای ایمیل را از منابع مختلف برداشت میکنید، و ممکن است نسخههایی از خود را به تمام ایمیلهای ارسال شده اضافه کنند، یا ممکن است پیامهای ایمیل حاوی کپی از خود را به عنوان فایل ضمیمه تولید کنند.

تکنیکهای خفا

ویرایشبه منظور جلوگیری از شناسایی توسط کاربران، برخی ویروسها انواع مختلفی از فریب را به کار میگیرند. برخی از ویروسهای قدیمی، به ویژه در بستر DOS، اطمینان حاصل میکنند که تاریخ «آخرین اصلاح شده» یک فایل میزبان در هنگام آلوده شدن این ویروس به همان صورت باقی میماند. این رویکرد نرمافزار آنتی ویروس را احمق نمیکند، به ویژه آنهایی که بررسیهای افزونگی چرخه ای در تغییرات پرونده را حفظ و تاریخ میکنند. برخی از ویروسها میتوانند فایلها را بدون افزایش اندازه یا آسیب رساندن به پروندهها آلوده کنند. آنها این کار را با نوشتن نواحی بلااستفاده از پروندههای اجرایی انجام میدهند. این ویروسهای حفره ای نامیده میشوند. به عنوان مثال، ویروس CIH یا ویروس Chernobyl، پروندههای قابل حمل قابل حمل را آلوده میکند. از آنجا که آن پروندهها دارای شکافهای خالی زیادی هستند، ویروس که طول آن ۱ کیلوبایت بود، به اندازه پرونده اضافه نشد. برخی از ویروسها سعی میکنند با از بین بردن وظایف مرتبط با نرمافزار آنتی ویروس قبل از اینکه بتواند آنها را تشخیص دهد (از جمله Conficker) از شناسایی جلوگیری کنند. در دهه ۲۰۱۰، با افزایش بزرگتر و پیچیدهتر رایانهها و سیستم عاملها، تکنیکهای پنهان سازی قدیمی نیاز به بروزرسانی یا جایگزینی دارند. دفاع از رایانه در برابر ویروسها ممکن است یک سیستم پرونده ای را به سمت اجازههای دقیق و صریح برای هر نوع دسترسی پرونده مهاجرت کند.

خواندن رهگیری درخواست

ویرایشدر حالی که برخی از نرمافزارهای ضد ویروس از روشهای مختلفی برای مقابله با مکانیسمهای خفا استفاده میکنند، در صورت بروز هرگونه عفونت برای تمیز کردن سیستم غیرقابل اعتماد است. در سیستم عاملهای ویندوز مایکروسافت، سیستم فایل NTFS اختصاصی است. این باعث میشود نرمافزار آنتی ویروس جایگزین کمی برای ارسال درخواست "خواندن" به پروندههای ویندوز که چنین درخواستهایی را دارند ارسال شود. برخی ویروسها با رهگیری درخواستهای آن به سیستم عامل ، آنتی ویروس را فریب میدهند. یک ویروس میتواند با متوقف کردن درخواست برای خواندن پرونده آلوده، رسیدگی به درخواست خود، و برگرداندن نسخه غیر عفونی شده پرونده به نرمافزار آنتی ویروس پنهان شود. رهگیری میتواند با تزریق کد پروندههای سیستم عامل واقعی که درخواست خواندن را انجام میدهند رخ دهد؛ بنابراین، به یک نرمافزار آنتی ویروس که اقدام به شناسایی ویروس میکند، اجازه خواندن پرونده آلوده داده نمیشود، یا درخواست "read" با نسخه ضد عفونی شده از همان پرونده ارائه میشود.

تنها روش قابل اعتماد برای جلوگیری از ویروسهای «خفا»، «راه اندازی مجدد» از رسانه ای است که «پاک» شناخته شدهاست. سپس میتوان از نرمافزار امنیتی برای بررسی پروندههای سیستم عامل خفته استفاده کرد. اکثر نرمافزارهای امنیتی به امضاهای ویروس متکی هستند، یا از آنها استفاده میکنند. همچنین ممکن است نرمافزار امنیتی از پایگاه دادهای از «هش» پرونده برای پروندههای Windows OS استفاده کند، بنابراین نرمافزار امنیتی میتواند پروندههای تغییر یافته را شناسایی کند، و از رسانه نصب ویندوز بخواهد که آنها را با نسخههای معتبر جایگزین کند. در نسخههای قدیمی ویندوز، عملکردهای هشدار رمزنگاری پروندههای Windows OS که در ویندوز ذخیره شدهاند — برای بررسی صحت / صحت فایل allow امکان بررسی کامل بودن آن وجود دارد — میتوان آن را رونویسی کرد تا سیستم File Checker گزارش دهد که فایلهای سیستم تغییر یافته معتبر هستند، بنابراین با استفاده از هشدار فایل اسکن پروندههای تغییر یافته همیشه تضمین کننده عفونت نیست.

اصلاح خود

ویرایشاکثر برنامههای ضد ویروس مدرن سعی میکنند با اسکن آنها برای امضاهای به اصطلاح ویروس، الگوهای ویروس را در داخل برنامههای معمولی پیدا کنید. متأسفانه این اصطلاح گمراه کننده است، به این دلیل که ویروسها به طریقی که انسان انجام میدهد، امضاهای منحصر به فردی ندارند. چنین «امضای» ویروس صرفاً دنباله ای از بایتها است که یک برنامه آنتی ویروس به دنبال آن است زیرا به عنوان بخشی از ویروس شناخته شدهاست. اصطلاح بهتر میتواند «رشتههای جستجو» باشد. در هنگام شناسایی ویروسها، برنامههای مختلف ضد ویروس رشتههای مختلف جستجو و در واقع روشهای مختلف جستجو را به کار میگیرند. اگر یک اسکنر ویروس چنین الگویی را در یک پرونده پیدا کند، بررسیهای دیگری را انجام میدهد تا مطمئن شود که ویروس را پیدا کردهاست، و نه صرفاً یک توالی تصادفی در یک پرونده معصوم، قبل از اینکه کاربر را آگاه کند که پرونده آلودهاست. کاربر میتواند پرونده آلوده را پاک یا در بعضی موارد حذف کند. بعضی از ویروسها از تکنیکهایی استفاده میکنند که تشخیص با استفاده از امضاها را دشوار میکند اما احتمالاً غیرممکن نیست [۴]. این ویروسها کد خود را بر روی هر عفونت اصلاح میکنند؛ یعنی هر پرونده آلوده حاوی نوع متفاوتی از ویروس است.

ویروسهای رمزگذاری شده

ویرایشیک روش برای جلوگیری از امضای امکان استفاده از رمزگذاری ساده برای رمزگذاری (رمزگذاری) بدن ویروس است و تنها کد رمزگذاری و ماژول رمزنگاری ایستا در cleartext باقی ماندهاست که از یک عفونت به حالت دیگر تغییر نمیکند. در این حالت، ویروس از یک ماژول رمزگشایی کوچک و یک نسخه رمزگذاری شده از کد ویروس تشکیل شدهاست. اگر ویروس با یک کلید متفاوت برای هر پرونده آلوده رمزگذاری شود، تنها قسمت ویروس که ثابت میماند، ماژول رمزگشایی است که (برای مثال) تا انتها ضمیمه میشود. در این حالت، یک اسکنر ویروس نمیتواند بهطور مستقیم ویروس را با استفاده از امضاها تشخیص دهد، اما هنوز هم میتواند ماژول رمزگشایی را تشخیص دهد، که هنوز هم تشخیص غیرمستقیم ویروس را ممکن میکند. از آنجایی که اینها کلیدهای متقارن هستند که روی میزبان آلوده ذخیره میشوند، رمزگشایی ویروس نهایی کاملاً امکانپذیر است، اما احتمالاً این مورد نیازی نیست، زیرا کد اصلاح شده خود چنان نادر است که ممکن است حداقل دلیل آن برای اسکنر ویروس باشد. پرونده را به عنوان مشکوک پرچم گذاری کنید؛ که عملیات منحصر به فرد یا عملی فقط برای رمزگشایی باید تکرار شود. برای تغییر یک کد مشکوک است، بنابراین کد برای انجام رمزگذاری / رمزگشایی ممکن است در بسیاری از تعاریف ویروس بخشی از امضا باشد. یک رویکرد قدیمی سادهتر از یک کلید استفاده نمیکند، جایی که رمزگذاری فقط شامل عملیات بدون پارامترهایی است مانند افزایش و کاهش، چرخش بیتی، نفی حسابی و غیر منطقی. برخی از ویروسها، به نام ویروسهای چند شکل، از ابزار رمزگذاری در داخل یک دستگاه اجرایی استفاده میکنند که در آن ویروس تحت رویدادهای خاصی رمزگذاری میشود، مانند اسکنر ویروس برای بهروزرسانیها یا رایانه ای که مجدداً راه اندازی میشود. به این روش رمزنگاری گفته میشود. در زمانهای گفته شده، اجرایی ویروس را رمزگشایی و اجرای زمانهای پنهان آن، آلوده کردن رایانه و گاهی غیرفعال کردن نرمافزار آنتیویروس.

کد چند شکل

ویرایشکد چند شکل اولین تکنیکی بود که تهدیدی جدی برای اسکنرهای ویروس ایجاد میکرد. درست مانند ویروسهای رمزگذاری شده معمولی، یک ویروس پلی مورفیک پروندهها را با یک نسخه رمزگذاری شده از خود آلوده میکند، که توسط یک ماژول رمزگشایی رمزگشایی میشود. در مورد ویروسهای چند شکل، این ماژول رمزگشایی نیز بر روی هر عفونت اصلاح شدهاست؛ بنابراین ویروس چندشکلی خوب نوشته شده هیچ بخشی را که بین عفونتها یکسان بماند، تشخیص مستقیم با استفاده از «امضاها» بسیار دشوار میکند. نرمافزار آنتی ویروس میتواند با رمزگشایی ویروسها با استفاده از یک شبیهساز یا تجزیه و تحلیل الگوی آماری از بدن ویروس رمزگذاری شده، آن را تشخیص دهد. برای فعال کردن کد چند شکل، ویروس باید یک موتور چند شکل (همچنین به آن «موتور جهش» یا «موتور جهش» نیز گفته میشود) در مکانی در بدن رمزگذاری شده خود داشته باشد. برای جزئیات فنی دربارهٔ نحوه عملکرد این موتورها به کد چند شکل مراجعه کنید.

برخی ویروسها کد چند شکل را به گونه ای به کار میگیرند که سرعت جهش ویروس را به میزان قابل توجهی محدود میکند. به عنوان مثال، یک ویروس میتواند برنامهریزی شود تا با گذشت زمان، اندکی جهش یابد، یا میتوان از برنامهریزی برای جلوگیری از جهش در هنگام آلوده کردن پرونده به رایانه ای که از قبل حاوی نسخههای ویروس است، خودداری کرد. مزیت استفاده از چنین کد پلی مورفیک آهسته این است که به دست آوردن نمونههای نماینده ویروس برای متخصصان و محققان آنتی ویروس سختتر میشود، زیرا پروندههای «طعمه» که در یک اجرا آلوده میشوند، معمولاً حاوی نمونههای یکسان یا مشابه ویروس هستند. این امر باعث میشود احتمال شناسایی توسط اسکنر ویروس غیرقابل اعتماد باشد و برخی از موارد ویروس بتواند از شناسایی جلوگیری کند.

کد دگرگونی

ویرایشبرای جلوگیری از شناسایی در اثر تقلید، برخی از ویروسها در هر بار که بخواهند مجری جدید را آلوده کنند، کاملاً بازنویسی میشوند. به این روش متامورفیسم یا دگردیسی گفته میشود [۵]. ویروسهایی که از این تکنیک استفاده میکنند در کد دگرگونی قرار دارند. برای فعال کردن دگردیسی، «موتور دگرگونی» لازم است. ویروس دگردیسی یا متامورفیک معمولاً بسیار بزرگ و پیچیده است. به عنوان مثال، W32 / Simile شامل بیش از ۱۴۰۰۰ خط کد زبان اسمبلی بود که ۹۰٪ آن بخشی از موتور دگرگونی است.

آسیبپذیریها و بردارهای عفونی

ویرایشاشکالات نرمافزار

ویرایشاز آنجا که نرمافزار غالباً با ویژگیهای امنیتی برای جلوگیری از استفاده غیرمجاز از منابع سیستم طراحی میشود، بسیاری از ویروسها باید از باگهای امنیتی که نقص امنیتی در یک سیستم یا نرمافزار کاربردی هستند، بهرهبرداری و دستکاری کنند تا خود را گسترش دهند و سایر رایانهها را آلوده کنند. استراتژیهای توسعه نرمافزار که تعداد زیادی از «اشکالات» را تولید میکنند، بهطور کلی «سوراخ» یا «ورودی» قابل استفاده برای ویروس نیز ایجاد میکنند.

مهندسی اجتماعی و شیوههای امنیتی ضعیف

ویرایشبه منظور تکثیر خود، باید ویروس مجاز به اجرای کد و نوشتن بر روی حافظه باشد. به همین دلیل، بسیاری از ویروسها خود را به پروندههای اجرایی متصل میکنند که ممکن است بخشی از برنامههای قانونی باشد (به تزریق کد مراجعه کنید). اگر کاربر اقدام به ایجاد یک برنامه آلوده کند، ممکن است کد ویروس بهطور همزمان اجرا شود. در سیستم عاملهایی که از برنامههای افزودنی پرونده برای تعیین انجمنهای برنامه استفاده میکنند (مانند Microsoft Windows)، ممکن است برنامههای افزودنی بهطور پیش فرض از کاربر پنهان شود. این امر باعث میشود که پرونده ای ایجاد کنید که از نوع دیگری متفاوت از آنچه در نظر کاربر است، باشد. به عنوان مثال، ممکن است یک اجرایی ایجاد شود و "picture.png.exe" نامگذاری شود، که در آن کاربر فقط "تصویر.png" را میبیند و بنابراین فرض میکند که این پرونده یک تصویر دیجیتالی است و به احتمال زیاد بی خطر است، اما با بازشدن، آن را قابل اجرا در دستگاه مشتری است. ممکن است ویروسها بر روی رسانههای قابل جابجایی مانند فلش مموریها نصب شوند. این درایوها ممکن است در یک پارکینگ ساختمان دولتی یا هدف دیگر باقی بمانند، با این امید که کاربران کنجکاو درایو را به یک رایانه وارد کنند. در یک آزمایش ۲۰۱۵، محققان دانشگاه میشیگان دریافتند که ۴۵–۹۸ درصد از کاربران فلش مموری را با منشأ ناشناخته وصل میکنند.

آسیبپذیری سیستم عاملهای مختلف

ویرایشاکثریت قریب به اتفاق ویروسها سیستمهای Microsoft Windows را هدف قرار میدهند. این به دلیل سهم بازار مایکروسافت از کاربران رایانه رومیزی است. تنوع سیستمهای نرمافزاری در شبکه پتانسیلهای مخرب ویروسها و بدافزارها را محدود میکند. سیستم عاملهای منبع بازمانند لینوکس به کاربران این امکان را میدهد تا از محیطهای مختلف رومیزی، ابزارهای بستهبندی و غیره انتخاب کنند، این بدان معناست که کدهای مخرب که هر یک از این سیستمها را هدف قرار میدهند، فقط روی یک زیر مجموعه از همه کاربران تأثیر خواهد گذاشت. بسیاری از کاربران ویندوز همان مجموعه برنامهها را اجرا میکنند، این ویروسها را قادر میسازد با هدف قرار دادن همان بهرهبرداریها در تعداد زیادی از میزبانها، به سرعت در بین سیستمهای ویندوز مایکروسافت گسترش یابند.

در حالی که لینوکس و یونیکس بهطور کلی همیشه بومی بهطور طبیعی از ایجاد تغییرات در محیط سیستم عامل بدون اجازه جلوگیری کردهاند، اما از کاربران ویندوز بهطور کلی جلوگیری از ایجاد این تغییرات جلوگیری میشود، به این معنی که ویروسها به راحتی میتوانند کنترل کل سیستم را روی میزبانهای ویندوز به دست آورند. این تفاوت تا حدی به دلیل استفاده گسترده از حسابهای سرپرست در نسخههای معاصر مانند Windows XP ادامه یافتهاست. در سال ۱۹۹۷، محققان ویروس را برای لینوکس ایجاد و آزاد کردند - معروف به «سعادت». با این وجود سعادت نیاز دارد که کاربر آن را به صراحت اجرا کند، و فقط میتواند برنامههایی را که کاربر امکان تغییر آن را دارد آلوده کند. برخلاف کاربران ویندوز، بیشتر کاربران یونیکس به عنوان یک مدیر یا «کاربر اصلی» وارد نمیشوند، جز نصب یا پیکربندی نرمافزار. در نتیجه، حتی اگر کاربر ویروس را اجرا کند، نمیتواند به سیستم عامل آنها آسیب برساند. ویروس Bliss هرگز رواج گستردهای پیدا نکرد، و اساساً یک کنجکاوی تحقیقاتی است. خالق آن بعداً کد منبع را به Usenet ارسال کرد و به محققان این امکان را داد تا ببینند که چگونه کار میکند.

اقدامات متقابل

ویرایشنرمافزار آنتی ویروس

ویرایشبسیاری از کاربران نرمافزار ضد ویروس را نصب میکنند که میتواند ویروسهای شناخته شده را هنگام آزمایش رایانه برای بارگیری یا اجرای پرونده اجرایی نصب کند (که ممکن است به عنوان یک پیوست ایمیل یا در درایوهای فلش USB توزیع شود). برخی از نرمافزارهای ضد ویروس وب سایتهای مخرب شناخته شده را که سعی در نصب بدافزار دارند، مسدود میکنند. نرمافزار آنتی ویروس توانایی اساسی میزبانها برای انتقال ویروس را تغییر نمیدهد. کاربران باید نرمافزار خود را بهطور مرتب بهروزرسانی کنند تا از آسیبپذیریهای امنیتی ("سوراخ") استفاده کنند. همچنین برای شناسایی آخرین تهدیدها، باید نرمافزار آنتی ویروس بهطور مرتب به روز شود. دلیل این امر این است که هکرهای مخرب و افراد دیگر همیشه ویروسهای جدید ایجاد میکنند. مؤسسه آلمانی AV-TEST ارزیابیهایی از نرمافزار آنتی ویروس را برای ویندوز و اندروید منتشر میکند.

نمونههایی از نرمافزارهای ضد ویروس و ضد ویروس مایکروسافت ویندوز شامل موارد ضروری مایکروسافت امنیتی (برای ویندوز XP، ویستا و ویندوز ۷) برای محافظت در زمان واقعی، ابزار حذف نرمافزار مخرب ویندوز ویندوز (اکنون با Windows (Security) به روزرسانی میشود " Patch Tuesday "، دومین سهشنبه هر ماه) و Windows Defender (بارگیری اختیاری در مورد ویندوز XP). علاوه بر این، چندین نرمافزار ضد ویروس قادر به صورت رایگان از اینترنت بارگیری میشود (معمولاً محدود به استفاده غیر تجاری). برخی از چنین برنامههای رایگان تقریباً به اندازه رقبای تجاری خوب هستند. آسیبپذیریهای امنیتی مشترک به شناسههای CVE اختصاص داده شده و در بانک اطلاعات ملی آسیبپذیری ایالات متحده ذکر شدهاست. Secunia PSI نمونه ای از نرمافزارهای رایگان برای استفاده شخصی است که رایانه ای را برای نرمافزارهای قدیمی و آسیبپذیر به روز میاندازد و سعی در بهروزرسانی آن دارد. هشدارهای مربوط به کلاهبرداری باج افزار و فیشینگ به عنوان اطلاعیههای مطبوعاتی در مرکز توجه به شکایت مرکز جرم اینترنتی ظاهر میشوند. Ransomware ویروسی است که پیامی را روی صفحه کاربر ارسال میکند و میگوید تا زمان پرداخت باج، صفحه یا سیستم قفل یا غیرقابل استفاده خواهد بود. فیشینگ فریبی است که فرد بدخواه در آن وانمود میکند که دوست، کارشناس امنیت رایانه یا دیگر فرد خیرخواه است و با هدف متقاعد کردن فرد هدفمند برای فاش کردن گذرواژهها یا اطلاعات شخصی دیگر.

سایر اقدامات پیشگیرانه که معمولاً استفاده میشود شامل بهروزرسانی به موقع سیستم عامل، به بهروزرسانی نرمافزار، مرور دقیق اینترنت (اجتناب از وب سایتهای سایه دار) و نصب تنها نرمافزار قابل اعتماد است. برخی مرورگرها از سایتهایی پرچم گذاری میکنند که به Google گزارش شدهاند و به عنوان میزبان بدافزار توسط Google تأیید شدهاند.

دو روش رایج وجود دارد که یک نرمافزار آنتی ویروس برای شناسایی ویروسها از آن استفاده میکند، همانطور که در مقاله نرمافزار آنتی ویروس توضیح داده شدهاست. اولین و متداولترین روش تشخیص ویروس استفاده از لیستی از تعاریف امضای ویروس است. این کار با بررسی محتوای حافظه رایانه (حافظه دسترسی تصادفی آن (RAM)، و بخشهای بوت) و پروندههای ذخیره شده بر روی درایوهای ثابت یا قابل جابجایی (هارد دیسک، فلاپی، یا درایوهای فلش USB) کار میکند، و مقایسه آن پروندهها در برابر پایگاه دادهای از «امضاها» شناخته شده ویروس. امضاهای ویروس فقط رشتههایی هستند که برای شناسایی ویروسهای فردی استفاده میشوند. برای هر ویروس، طراح آنتی ویروس سعی میکند رشته امضای بی نظیری را انتخاب کند که در یک برنامه مشروعیت یافت نمیشود. برنامههای ضد ویروسهای مختلف از «امضاها» مختلف برای شناسایی ویروسها استفاده میکنند. ضرر این روش تشخیص این است که کاربران فقط از ویروسهایی محافظت میشوند که در آخرین نسخه بهروزرسانی تعریف ویروس توسط امضاها شناسایی میشوند و از ویروسهای جدید محافظت نمیشوند (به «حمله صفر روز» مراجعه کنید).

روش دوم برای یافتن ویروسها استفاده از الگوریتم اکتشافی مبتنی بر رفتارهای رایج ویروس است. این روش توانایی شناسایی ویروسهای جدید را دارد که هنوز شرکتهای امنیتی ضد ویروس برای تعیین «امضا» تعریف نکردهاند، اما همچنین باعث افزایش مثبت کاذب بیشتر از استفاده از امضاها میشود. مثبت کاذب میتواند مختل کننده باشد، به خصوص در یک محیط تجاری، زیرا ممکن است باعث شود شرکتی به کارکنان دستور دهد تا زمانی که خدمات IT سیستم ویروسها را بررسی نکردهاند، از سیستم رایانه شرکت استفاده نکنند. این میتواند باعث کاهش بهرهوری برای کارگران عادی شود.

راهبردها و روشهای بازیابی

ویرایشممکن است با ایجاد پشتیبانگیری منظم از دادهها (و سیستم عاملها) بر روی رسانههای مختلف، آسیبهای وارد شده توسط ویروسها را کاهش داده، که یا بدون اتصال به سیستم هستند (بیشتر اوقات، مانند هارد دیسک)، فقط خواندنی باشد یا خیر. به دلایل دیگر مانند استفاده از سیستم فایلهای مختلف در دسترس است. به این ترتیب، اگر دادهها از طریق ویروس از بین بروند، میتوان دوباره با استفاده از نسخه پشتیبان (که امیدوارم اخیر باشد) دوباره شروع شود. اگر جلسه پشتیبانگیری در رسانههای نوری مانند CD و DVD بسته باشد، فقط خواندنی میشود و دیگر نمیتواند تحت تأثیر ویروس قرار گیرد (تا زمانی که ویروس یا پرونده آلوده بر روی CD / DVD کپی نشدهاست). به همین ترتیب، در صورت غیرقابل استفاده بودن سیستم عاملهای نصب شده، میتوان از سیستم عامل روی CD قابل بوت استفاده کرد. تهیه پشتیبان از رسانههای قابل حمل قبل از ترمیم باید با دقت بررسی شود. به عنوان مثال ویروس Gammima از طریق درایوهای فلش قابل جابجایی پخش میشود.

حذف ویروس

ویرایشبسیاری از وب سایتها که توسط شرکتهای نرمافزاری آنتی ویروس اداره میشوند، اسکن ویروس آنلاین رایگان را ارائه میدهند، با امکانات محدود «تمیز کردن» (از همه اینها، هدف وب سایتها فروش محصولات و خدمات ضد ویروس است). برخی از وب سایتها - مانند شرکت تابعه Google VirusTotal.com - به کاربران امکان میدهند تا یک یا چند پرونده مشکوک را توسط یک یا چند برنامه آنتی ویروس در یک عمل بارگیری و بارگیری کنند. علاوه بر این، چندین نرمافزار ضد ویروس قادر به صورت رایگان از اینترنت بارگیری میشود (معمولاً محدود به استفاده غیر تجاری). مایکروسافت یک ابزار ضد ویروس رایگان اختیاری به نام Microsoft Security Essentials، یک ابزار حذف نرمافزارهای مخرب ویندوز را که به عنوان بخشی از رژیم بهطور منظم بهروزرسانی ویندوز به روز میشود، ارائه میدهد و یک ابزار ضد ویروس مخرب قدیمی (حذف بدافزار) قدیمی ویندوز مدافع که به روز شدهاست محصول آنتی ویروس در ویندوز ۸.

برخی ویروسها بازیابی سیستم و سایر ابزارهای مهم Windows مانند Task Manager و CMD را غیرفعال میکنند. نمونه ای از ویروس که این کار را انجام میدهد CiaDoor است. بسیاری از این ویروسها با راه اندازی مجدد رایانه، وارد کردن «حالت ایمن» ویندوز با شبکه سازی، و سپس با استفاده از ابزارهای سیستم یا Microsoft Security Scanner میتوانند از بین بروند. بازیابی سیستم در ویندوز من، ویندوز XP، ویندوز ویستا و ویندوز ۷ میتوانند رجیستری و پروندههای مهم سیستم را به یک بازرسی قبلی بازگرداند. غالباً ویروس باعث میشود که سیستم آویزان شود یا یخ بزند، و راه اندازی مجدد سخت بعدی باعث شود که نقطه نقص سیستم از همان روز خراب شود. بازگرداندن امتیاز از روزهای قبل باید کار کند، مشروط بر اینکه ویروس برای خراب کردن پروندههای بازیابی طراحی نشده باشد و در نقاط بازیابی قبلی وجود ندارد.

نصب مجدد سیستم عامل

ویرایشجستجوگر فایل سیستم مایکروسافت (در ویندوز ۷ و بعد از آن بهبود یافتهاست) میتواند برای بررسی و تعمیر فایلهای خراب سیستم استفاده شود. بازیابی یک نسخه اولیه «تمیز» (بدون ویروس) از کل پارتیشن از یک دیسک کلون شده، یک تصویر دیسک، یا یک نسخه پشتیبان از آن یکی از راه حلها است. بازیابی دیسک پشتیبان قبلی «تصویر» نسبتاً ساده است، معمولاً هرگونه حذف بدافزار، و ممکن است سریعتر از «ضد عفونی کردن» رایانه یا نصب مجدد و تنظیم مجدد سیستم عامل و برنامهها از ابتدا، همانطور که در شکل زیر آورده شدهاست، سپس تنظیمات برگزیده کاربر را بازیابی کنید. نصب مجدد سیستم عامل روش دیگری برای از بین بردن ویروس است. ممکن است با استفاده از بوت شدن از سی دی زنده، یا کپی کردن هارد به رایانه دیگر و بوت کردن سیستم عامل رایانه دوم، کپیهای دادههای کاربری اساسی را بازیابی کنید، با این کار بسیار مراقب باشید که با اجرای هرگونه برنامه آلوده روی آن، آلوده به آن رایانه نشوید. درایو اصلی سپس هارد دیسک اصلی قابل تغییر مجدد است و سیستم عامل و کلیه برنامههای نصب شده از رسانه اصلی. پس از ترمیم سیستم، باید اقدامات احتیاطی صورت گیرد تا مجدداً از هرگونه فایل اجرایی بازیابی شده جلوگیری کنید.

ویروسها و اینترنت

ویرایشقبل از گسترده شدن شبکههای رایانه ای، بیشتر ویروسها در رسانههای قابل جابجایی، به ویژه فلاپی دیسکها پخش میشوند. در اوایل رایانه شخصی، بسیاری از کاربران مرتباً اطلاعات و برنامههایی را در مورد فلاپیها رد و بدل میکردند. برخی ویروسها با آلوده کردن برنامههایی که در این دیسکها ذخیره شدهاند، گسترش مییابند، در حالی که برخی دیگر خود را در بخش دیسک دیسک نصب میکنند، و این اطمینان حاصل میشود که در صورت بوت شدن کاربر رایانه از دیسک، معمولاً ناخواسته، آنها را اجرا میکنیم. اگر شخصی در درایو مانده بود، رایانههای شخصی عصر سعی میکردند ابتدا از یک فلاپی بوت شوند. تا زمانی که فلاپی دیسکها از کار بیفتند، این موفقترین استراتژی عفونت بود و ویروسهای بخش بوت متداولترین سالها در «وحشی» بودند. ویروسهای رایانه ای سنتی در دهه ۱۹۸۰ پدیدار شدند که با گسترش رایانههای شخصی و افزایش نتیجه آن در سیستم بولتن بورد (BBS)، استفاده مودم و به اشتراک گذاری نرمافزار ایجاد شدهاست. به اشتراک گذاری نرمافزار مبتنی بر تابلوی اعلانات مستقیماً در گسترش برنامههای اسب Trojan نقش داشت و ویروسها برای آلوده کردن نرمافزارهای داد و ستد رایج نوشتند. نرمافزارهای Shareware و bootleg بردارهای یکسان مشترک برای ویروسهای BBSs بودند. ویروسها میتوانند با آلوده کردن پروندهها به یک سیستم فایل شبکه یا یک سیستم پرونده ای که به رایانههای دیگر دسترسی پیدا میکنند، شانس خود را در سایر رایانهها افزایش دهند.

ویروسهای ماکرو از اواسط دهه ۱۹۹۰ متداول شدهاند. بیشتر این ویروسها به زبانهای اسکریپت نویسی برای برنامههای مایکروسافت مانند مایکروسافت ورد و مایکروسافت اکسل نوشته شدهاند و با آلوده کردن اسناد و صفحه گسترده در سراسر Microsoft Office پخش میشوند. از آنجا که Word و Excel برای Mac OS نیز در دسترس بودند، بیشتر آنها نیز میتوانند در رایانههای Macintosh پخش شوند. اگرچه بیشتر این ویروسها توانایی ارسال پیامهای الکترونیکی آلوده را ندارند، اما ویروسهایی که از رابط کاربری مدل Outlook Component Object Model (COM) استفاده کردند. برخی نسخههای قدیمی مایکروسافت ورد به ماکرو اجازه میدهد تا خود را با خطوط خالی اضافی تکرار کند. اگر دو ویروس ماکرو بهطور همزمان یک سند را آلوده کنند، ترکیب این دو اگر به صورت خود تکراری باشد، میتواند به عنوان یک «جفتگیری» از این دو ظاهر شود و احتمالاً به عنوان یک ویروس منحصر به فرد از «والدین» شناخته میشود.

یک ویروس همچنین ممکن است یک لینک آدرس وب را به عنوان یک پیام فوری برای کلیه مخاطبان (به عنوان مثال، آدرسهای ایمیل دوستان و همکاران) ذخیره شده در یک دستگاه آلوده ارسال کند. اگر گیرنده، فکر کند که لینک از یک دوست (یک منبع قابل اعتماد) پیوند وب سایت را دنبال کردهاست، ویروس میزبانی شده در سایت ممکن است بتواند این رایانه جدید را آلوده کرده و به انتشار خود ادامه دهد. ویروسهایی که با استفاده از برنامهنویسی cross-site گسترش یافتهاند، برای اولین بار در سال ۲۰۰۲ گزارش شد، و در سال ۲۰۰۵ توسط دانشگاهها نشان داده شد. چندین مورد از ویروسهای کراس سایت در سطح «وحشی» وجود داشتهاست و از وب سایتهایی مانند MySpace (با کرم Samy) استفاده میکند؛ و یاهو!

ویروسهای رایانه ای در هنر

ویرایشمجموعه ای از هنرمندان رسانه ای جدید اوکراینی استپان ریابچنکو، که در سال ۲۰۰۷ آغاز شد، در پی کشف ماهیت ویروسهای رایانه ای و تأثیرات آنها بر جامعه با تجسم برنامهها با ماده محسوس و جسمی بود.

جستارهای وابسته

ویرایشمنابع

ویرایش- ↑ «ویروس» [رایانه و فناوری اطلاعات] همارزِ «virus»؛ منبع: گروه واژهگزینی. جواد میرشکاری، ویراستار. دفتر چهارم. فرهنگ واژههای مصوب فرهنگستان. تهران: انتشارات فرهنگستان زبان و ادب فارسی. شابک ۹۶۴-۷۵۳۱-۵۹-۱ (ذیل سرواژهٔ ویروس)

- ↑ بررسی کارهای اولیه دانشگاهی در تولید برنامههای ضد ویروس. «خرید آنتیویروس». nodirani.ir. دریافتشده در ۲۰۲۳-۰۶-۲۸.

- ↑ ۳٫۰ ۳٫۱ ۳٫۲ https://en.wiki.x.io/wiki/Computer_virus

- ↑ Bashari Rad, Babak, Maslin Masrom, and Suhaimi Ibrahim. "Camouflage in malware: from encryption to metamorphism." International Journal of Computer Science and Network Security 12.8 (2012): 74-83.

- ↑ ویروسها و بدافزارهای کامپیوتری. دکتر بابک بشری راد، دکتر آرش حبیبی لشکری. انتشارات ناقوس. ۱۳۹۱.

- مشارکتکنندگان ویکیپدیا. «Computer_virus». در دانشنامهٔ ویکیپدیای انگلیسی، بازبینیشده در ۱ ژوئن، ۲۰۲۰.