بدافزار

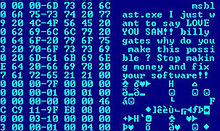

بدافزار[۱] (به انگلیسی: malware) هر نوع نرمافزاری است که از روی عمد برای آسیبزدن به رایانه، سرور، کارخواه، یا شبکه رایانهای طراحی شدهاست[۲][۳] (در مقایسه با اشکال (باگ) نرمافزاری که نوعی نرمافزار است که منجر به آسیب غیرعمدی، مثلاً به علت یک عیب و ایراد میشود).[۴] انواع متنوعی از بدافزار وجود دارد که شامل این موارد میشود: ویروس رایانهای، کرمها، اسبهای تروجان، باجافزار، جاسوسافزار، آگهیافزار، نرمافزار سرکش، پاککن، و ترسافزار.

بدافزار یا نرمافزار بدخواه برنامههای رایانهای هستند؛ به علت آنکه معمولاً کاربر را آزار میدهند یا خسارتی بهوجود میآورند، به این نام مشهورند. هر نرمافزاری است که بهطور عمدی طراحی شدهاست تا به یک کامپیوتر، سرور، مشتری یا شبکه رایانه ای آسیب برساند (در مقابل، نرمافزاری که به دلیل برخی نقصان باعث ایجاد صدمه غیرعمدی میشود، معمولاً به عنوان یک اشکال نرمافزاری یا باگ توصیف میشود). طیف گستردهای از انواع نرمافزارهای مخرب وجود دارد، از جمله از انواع بدافزارها میتوان به ویروسهای رایانه ای، کرمها، اسبهای تروآ، باج افزار، جاسوسافزارها، آگهیافزارها، روتکیتها، هرزنامهها، نرمافزار سرکش و ترسافزار اشاره کرد.

برنامهها اگر مخفیانه برخلاف منافع کاربر رایانه عمل کنند نیز بدافزار تلقی میشوند. به عنوان مثال، در یک لحظه دیسکهای موسیقی سونی کامپکت سکوت یک ریشه کیت را روی رایانههای خریداران با هدف جلوگیری از کپی کردن غیرقانونی نصب کردند، اما این نیز در مورد عادتهای گوش دادن به کاربران گزارش شده و ناخواسته آسیبپذیریهای امنیتی اضافی ایجاد کردهاست.

طیف وسیعی از نرمافزارهای آنتیویروس، فایروالها و دیگر راهکارها برای کمک به محافظت در برابر معرفی بدافزارها، برای شناسایی آن در صورت وجود موجود، و بهبودی از فعالیتهای مخرب مرتبط با بدافزارها استفاده میشوند.

مقاصد

ویرایشبسیاری از برنامههای آلودهکنندهٔ اولیه، از جمله اولین کرم اینترنتی، به عنوان آزمایش یا سرگرمی نوشته شدند. آنها عموماً به مقاصد بیضرر یا فقط به قصد آزار بودند، تا اینکه بخواهند خسارات جدی به سیستمهای رایانه وارد کنند. در برخی موارد سازنده نمیتوانست تشخیص دهد که چقدر کارش میتواند مضر باشد.

امروزه، بدافزارها توسط هکرهای کلاه سیاه و دولتها برای سرقت اطلاعات شخصی، مالی یا تجاری مورد استفاده قرار میگیرند.

نرمافزارهای مخرب گاهی بهطور گسترده علیه وب سایتهای دولتی یا شرکتها برای جمعآوری اطلاعات محافظت شده یا بهطور کلی مختل کردن عملکرد آنها استفاده میشود. با این حال، بدافزارها را میتوان در برابر افراد برای به دست آوردن اطلاعاتی از قبیل شماره شناسایی شخصی یا جزئیات، شماره بانکی یا کارت اعتباری و رمزهای عبور استفاده کرد.

از زمان ظهور دسترسی گسترده به اینترنت پهن باند، نرمافزارهای مخرب بیشتر برای سودآوری طراحی شدهاند. از سال ۲۰۰۳، اکثر ویروسها و کرمهای گسترده برای کنترل کامپیوترهای کاربران برای اهداف غیرقانونی طراحی شدهاند تا به منظور بهرهگیری در بازار سیاه به کار گیرند. از «رایانههای زامبی» آلوده میتوان برای ارسال اسپم نامههای الکترونیکی، میزبانی از دادههای متناقض مانند پورنوگرافی کودک یا مشارکت در حملات انکار سرویس توزیع شده به عنوان نوعی اخاذی استفاده کرد.

برنامههایی که برای نظارت بر مرور وب کاربران، نمایش تبلیغات غیرمجاز یا تغییر مسیر درآمدهای بازاریابی وابسته طراحی شدهاند، جاسوس افزار هستند. برنامههای جاسوسی مانند ویروسها پخش نمیشوند. در عوض آنها معمولاً با بهرهبرداری از حفرههای امنیتی نصب میشوند. آنها همچنین میتوانند به همراه نرمافزارهای نامربوط نصب شده توسط کاربر پنهان و بستهبندی شوند. rootkit Sony BMG برای جلوگیری از کپی کردن غیرقانونی در نظر گرفته شده بود. همچنین در مورد عادتهای گوش دادن به کاربران گزارش شدهاست، و ناخواسته آسیبپذیریهای امنیتی اضافی ایجاد کردهاید.

Ransomware به نوعی بر روی سیستم رایانه ای آلوده تأثیر میگذارد و برای بازگرداندن آن به حالت عادی خود، نیاز به پرداخت دارد. دو نوع باج افزار وجود دارد که عبارتند از: رمزنگاری رمزنگاری و باج افزار قفل. با ransomware قفل فقط قفل کردن یک سیستم کامپیوتر بدون رمزگذاری محتویات آن است. در حالی که باج افزار سنتی یک سیستم قفل شده و محتویات آن را رمزگذاری میکند. به عنوان مثال، برنامههایی مانند CryptoLocker پروندهها را با خیال راحت رمزگذاری میکنند و تنها با پرداخت مبلغ قابل توجهی میتوانند آنها را رمزگشایی کنند.

برخی از بدافزارها برای ایجاد پول با کلیک بر کلاهبرداری استفاده میشوند و به نظر میرسد کاربر رایانه بر روی پیوند تبلیغاتی در یک سایت کلیک کردهاست و از تبلیغ کننده هزینه ای دریافت میکند. در سال ۲۰۱۲ تخمین زده شد که حدود ۶۰ تا ۷۰٪ کل بدافزارهای فعال از نوعی کلاهبرداری کلیک کردهاند، و ۲۲٪ کلیک آگهیهای تبلیغاتی تقلب بودهاست.

علاوه بر پول سازی جنایی، از بدافزارها میتوان برای خرابکاریها استفاده کرد، اغلب برای انگیزههای سیاسی. به عنوان مثال استاکس نت برای ایجاد اختلال در تجهیزات صنعتی خاص طراحی شدهاست. حملات با انگیزه سیاسی صورت گرفتهاست که شبکههای بزرگ رایانه ای گسترش یافته و آن را خاموش کردهاند، از جمله حذف گسترده پروندهها و فساد سوابق کارایی بوت، که به عنوان «قتل رایانه» توصیف شدهاست. چنین حملاتی به سونی پیکچرز سرگرمی (۲۵ نوامبر ۲۰۱۴ با استفاده از بدافزارهای معروف به Shamoon یا W32.Disttrack) و سعودی آرامکو (اوت ۲۰۱۲) انجام شد.

بدافزارهای عفونی

ویرایششناخته شدهترین انواع بدافزارها، ویروسها و کرمها، بیشتر از هر نوع رفتار خاص، برای شیوه پخش آنها شناخته میشوند. ویروس رایانه ای نرمافزاری است که بدون اطلاع و رضایت کاربر در برخی از نرمافزارهای اجرایی دیگر (از جمله خود سیستم عامل) روی سیستم مورد نظر تعبیه شده و هنگام اجرای آن، ویروس در سایر اجرایی پخش میشود. از طرف دیگر، کرم یک نرمافزار بدافزار مستقل است که بهطور فعال خود را از طریق شبکه برای آلوده کردن رایانههای دیگر منتقل میکند. این تعاریف منجر به این نکته میشود که ویروس به کاربر نیاز دارد تا یک نرمافزار آلوده یا سیستم عامل آلوده را برای انتشار ویروس اجرا کند، در حالی که کرم خود را گسترش میدهد.

مخفی کارها

ویرایشاین دستهها منحصر به فرد نیستند، بنابراین ممکن است بدافزارها از چندین تکنیک استفاده کنند. این بخش فقط برای بدافزارهایی طراحی شدهاست که برای کار غیرمجاز طراحی شدهاند، نه خرابکاری و باج افزار.

ویروسها

ویرایشمقاله اصلی: ویروس رایانه ای

ویروس رایانه ای معمولاً درون یک برنامه به ظاهر بی نظیر دیگر مخفی است که میتواند نسخههایی از خود تولید کند و آنها را در برنامهها یا پروندههای دیگر قرار دهد و معمولاً یک عمل مضر (مانند از بین بردن دادهها) انجام میدهد. نمونه ای از این ویروس PE است، تکنیکی که معمولاً برای پخش بدافزارها استفاده میشود، که دادههای اضافی یا کد اجرایی را در پروندههای PE وارد میکند.

انواع بدافزارها، ویروسها و کرمها هستند که به خاطر نحوهٔ شیوعشان شناخته میشوند. عبارت ویروس کامپیوتری به برنامهای گفته میشود که نرمافزار قابل اجرایی را آلوده کرده باشد و هنگامی که اجرا میشود، سبب شود که ویروس به فایلهای قابل اجرای دیگر نیز منتقل شود. ویروسها ممکن است قابلیت حمل یک بار اضافی را نیز داشته باشند، که میتواند اعمال دیگر نیز انجام دهد. این اعمال اغلب خرابکارانه هستند. از سوی دیگر یک کرم برنامهای است که بهطور فعالانه خود را روی یک شبکه منتقل میکند تا رایانههای دیگر را نیز آلوده سازد. کرمها نیز قابلیت حمل یک بار اضافی را دارند.

تعریفهای بالا نشان میدهد که تفاوت ویروس و کرم در این است که یک ویروس برای شیوع نیاز به دخالت کاربر دارد، در حالی که یک کرم خود را بهطور خودکار و از طریق شبکه گسترش پیدا میکند. در نتیجه آلودگیهایی که از طریق ایمیل یا فایلهای مایکروسافت ورد (به انگلیسی: Microsoft Word) منتقل میشوند، ویروس شناخته میشوند، زیرا باید دریافتکنندهٔ فایل یا ایمیل آن را باز کند تا سیستم آلوده شود. برخی نویسندگان در رسانههای محبوب نیز متوجه این تمایز نیستند و از این عبارتها به اشتباه در جای یکدیگر استفاده میکنند.[۵]

باج افزار قفل صفحه

ویرایشمقاله اصلی: باج افزار

«قفل صفحهها» یا قفل صفحه نمایش نوعی باج افزار «پلیس سایبر» است که باعث میشود صفحات صفحه روی ویندوز یا دستگاههای Android با یک تهمت دروغین دربرداشت محتوای غیرقانونی مسدود شود، و سعی در ترساندن قربانیان از پرداخت هزینه ای دارد. Jisut و SLocker بیش از سایر قفل صفحهها روی دستگاههای اندرویدی تأثیر میگذارند، در حالی که Jisut نزدیک به ۶۰ درصد از تشخیصهای باج افزار اندرویدی را تشکیل میدهد.

اسبهای تروجان

ویرایشمقاله اصلی: اسب تروا

اسب تروجان یک برنامه مضر است که خود را به عنوان یک برنامه معمولی و خوشخیم به منظور ترغیب یک قربانی برای نصب آن سوق میدهد. یک اسب تروا معمولاً عملکرد مخرب مخفی را انجام میدهد که هنگام شروع برنامه فعال میشود. این اصطلاح از داستان یونان باستان از اسب تروا گرفته شدهاست که برای حمله به شهر تروی توسط مخفیکاری استفاده شدهاست.

اسبهای تروجان بهطور کلی توسط نوعی مهندسی اجتماعی گسترش مییابند، به عنوان مثال، در جایی که کاربر برای اجرای یک پیوست نامه الکترونیکی مبدل شده باشد که مشکوک باشد، فریب داده نمیشود (به عنوان مثال، فرم معمول پر شده برای پر کردن آن) یا با بارگیری درایو. اگرچه میزان بار آنها میتواند هر چیزی باشد، بسیاری از اشکال مدرن به عنوان یک backdoor عمل میکنند، با یک کنترلکننده تماس میگیرند که میتواند دسترسی غیرمجاز به کامپیوتر آسیب دیده داشته باشد. در حالی که اسبهای تروجان و در پشتها به راحتی قابل تشخیص نیستند، ممکن است کامپیوترها به دلیل استفاده از پردازندههای سنگین یا استفاده از شبکه، کندتر عمل کنند.

برخلاف ویروسها و کرمهای رایانه ای، اسبهای تروجان عموماً سعی در تزریق خود به پروندههای دیگر ندارند یا در غیر این صورت خود را تبلیغ میکنند.

در بهار سال ۲۰۱۷، کاربران Mac با نسخه جدید Proton Remote Access Trojan (RAT) آموزش داده شدند تا دادههای پسورد را از منابع مختلف مانند دادههای پر کردن خودکار مرورگر، صفحه کلید Mac-OS و اتاقهای رمز عبور استخراج کند.

روتکیت

ویرایشمقاله اصلی: روتکیت

پس از نصب نرمافزارهای مخرب بر روی یک سیستم، ضروری است که آن را پنهان بمانید، تا از شناسایی آن خودداری کنید. بستههای نرمافزاری که به عنوان rootkits شناخته میشوند، با تغییر سیستم عامل میزبان به راحتی امکان پنهان کردن این مخرب را فراهم میکنند تا بدافزار از کاربر پنهان شود. Rootkits میتواند مانع از مشاهده یک فرایند مضر در لیست فرایندهای سیستم شود یا از خواندن پروندههای آن جلوگیری کند.

رد گم کن واژه مصوب فرهنگستان زبان و ادب فارسی برای (به انگلیسی: Rootkits) است. هنگامی که یک برنامهٔ خرابکار روی یک سیستم نصب میشود بسیار مهم است که مخفی باقی بماند تا از تشخیص و نابودی در امان باشد. همین وضعیت دربارهٔ یک مهاجم انسانی که بهطور مستقیم وارد یک رایانه میشود برقرار است. ترفندهایی که به عنوان روتکیتها شناخته میشوند اجازه این مخفی کاری را میدهند. آنها این کار را با اصلاح سیستم عامل میزبان انجام میدهند به نحوی که بدافزار از دید کاربر مخفی بماند. روتکیتها میتوانند از این که یک پروسهٔ خرابکارانه در لیست پروسههای سیستم دیده شود ممانعت کنند، یا مانع خوانده شدن فایلهای آن شوند. در ابتدا یک روتکیت مجموعهای از ابزارها بود که توسط یک مهاجم انسانی بر روی یک سیستم یونیکس نصب میشد که به مهاجم اجازه میداد تا دسترسی مدیریتی داشته باشد. امروزه این عبارت بهطور عمومی تر برای فرایندهای مخفیسازی در یک برنامهٔ خرابکار استفاده میشود.

برخی از انواع نرمافزارهای مضر شامل روالهایی برای جلوگیری از شناسایی و / یا تلاش برای حذف، صرفاً برای مخفی کردن خود نیستند. نمونه اولیه این رفتار در داستان Jargon File از یک جفت برنامه آلوده به سیستم اشتراک گذاری زمان Xerox CP-V ثبت شدهاست:

هر کار شبح واقعیت قتل دیگری را تشخیص میدهد و نسخه جدیدی از برنامه اخیراً متوقف شده در عرض چند میلی ثانیه را آغاز میکند. تنها راه برای کشتن هر دو شبح، کشتن آنها بهطور همزمان (بسیار دشوار) یا سقوط عمدی سیستم بود.

درهای پشتی

ویرایشمقاله اصلی: درپوش (محاسبات)

backdoor روشی است برای دور زدن رویههای احراز هویت عادی، معمولاً از طریق اتصال به شبکه ای مانند اینترنت. پس از به خطر افتادن سیستم، ممکن است یک یا چند در پشتی نصب شود تا امکان دسترسی در آینده، به صورت نامرئی برای کاربر فراهم شود.

این ایده اغلب پیشنهاد میشود که تولیدکنندگان رایانه در پشتیبان خود از سیستمهای خود، از پشتیبان نصب کنند تا از آنها پشتیبانی فنی برای مشتریان ارائه دهند، اما این مسئله هرگز قابل اطمینان نبودهاست. در سال ۲۰۱۴ گزارش شد که آژانسهای دولتی آمریکا رایانههای خریداری شده توسط افراد هدفمند را به کارگاههای مخفی که نرمافزار یا سختافزار اجازه دسترسی از راه دور را توسط آژانس نصب کرده بودند، هدایت میکردند که از جمله کارآمدترین عملیات برای دستیابی به شبکههای اطراف بود. جهان. درهای پشتی ممکن است توسط اسبهای Trojan، کرمها، ایمپلنتها یا روشهای دیگر نصب شود.

گریز

ویرایشاز ابتدای سال ۲۰۱۵، بخش قابل توجهی از بدافزارها با استفاده از بسیاری از تکنیکهای طراحی شده برای جلوگیری از تشخیص و تجزیه و تحلیل استفاده شدهاست. از رایجترین، به حداقل رایج:

- فرار از تجزیه و تحلیل و تشخیص با اثر انگشت محیط هنگام اجرا.

- روشهای تشخیص ابزارهای گیج کننده. این امر به بدافزارها اجازه میدهد تا با تغییر سرور مورد استفاده توسط بدافزار، از شناسایی توسط فناوریهایی مانند نرمافزار آنتیویروس مبتنی بر امضا جلوگیری کنند.

- فرار مبتنی بر زمان. این در شرایطی است که بدافزار در زمانهای معینی یا اقدامات خاصی که توسط کاربر انجام شدهاست، اجرا میشود، بنابراین در طی دورههای آسیبپذیر خاص مانند مراحل بوت شدن، در حالی که بقیه وقت را خفته نمیکند، اجرا میشود.

- دادههای داخلی را دچار سوء استفاده میکنند تا ابزارهای خودکار بدافزار را تشخیص ندهند.

تکنیکی که بهطور فزاینده ای رایج است (۲۰۱۵) تبلیغاتی است که از گواهیهای دزدیده شده برای غیرفعال کردن ضد بدافزارها و محافظت از ویروس استفاده میکند. راه حلهای فنی برای مقابله با نرمافزارهای تبلیغاتی مزاحم موجود است.

امروزه یکی از پیشرفتهترین و مخفیترین راههای فرار، استفاده از تکنیکهای مخفی سازی اطلاعات، یعنی stegomalware است. نظرسنجی در مورد stegomalware توسط Cabaj و همکاران منتشر شد. در سال ۲۰۱۸

نوع دیگر روش فرار بدافزارهای Filless یا Advanced Volatile Threats (AVTs) است. بدافزارهای فیلترشکن برای کارکردن به یک فایل احتیاج ندارند. در حافظه اجرا میشود و از ابزارهای سیستم موجود برای انجام اعمال مخرب استفاده میکند. از آنجا که هیچ پرونده ای روی سیستم وجود ندارد، هیچ پرونده اجرایی برای ابزارهای آنتیویروس و پزشکی قانونی برای تجزیه و تحلیل وجود ندارد، و تشخیص چنین بدافزارها تقریباً غیرممکن است. تنها راه برای شناسایی بدافزارهای فیلترشده، گرفتن آن در زمان واقعی است. اخیراً این حملات نوع با افزایش ۴۳۲٪ در سال ۲۰۱۷ و ۳۵٪ از حملات در سال ۲۰۱۸ بیشتر شدهاست. انجام چنین حملاتی آسان نیست اما با کمک کیتهای سوءاستفاده شیوع بیشتری پیدا میکند.

دیگر بدافزارها

ویرایشجاسوسافزارها

ویرایشجاسوسافزارها (Spyware) بدافزارهایی هستند که بر روی رایانهٔ کاربر نصب میشوند و بدون اطلاع وی، اطلاعات مختلف در مورد او را جمعآوری میکنند. اکثر جاسوسافزارها از دید کاربرها مخفی میمانند و تشخیص و پیدا کردن آنها در اغلب موارد مشکل است. برخی از جاسوسافزارها مانند کیلاگرها ممکن است توسط مسئول یک سازمان یا شرکت بر روی رایانهها نصب شوند تا رفتار کاربران قابل ارزیابی و بررسی باشد.

جاسوسافزارها هر گونه اطلاعاتی را میتوانند جمعآوری کنند. این اطلاعات میتواند اطلاعات شخصی یک کاربر مانند گشت و گذارهای وی بر روی اینترنت یا مشخصات حسابهای مختلف وی مانند رمز عبور پست الکترونیکی و… باشد. علاوه بر این، جاسوسافزارهای میتوانند در کنترل رایانه توسط کاربر اختلال ایجاد کنند. به عنوان مثال، جاسوسافزارهای میتوانند کاربر را به بازدید از یک صفحهٔ خاص اینترنتی مجبور کنند یا اینکه با تغییر تنظیمات رایانهٔ وی، باعث کاهش سرعت اینترنت و دسترسی غیرمجاز به رایانهٔ وی شوند.[۶]

آگهیافزار

ویرایشآگهیافزار یا برنامههای تبلیغاتی (Adware): اینگونه برنامهها همانند جاسوسافزارها دارای اثر تخریبی نمیباشند و وظیفه آنها بازکردن صفحات خاص اینترنتی جهت اهداف تجاری و تبلیغی است.

جوکها

ویرایشجوکها (Joke) برنامههایی هستند که ادعا میکنند در حال انجام عملیاتی تخریبی بر روی سیستم شما میباشند ولی در واقع اینگونه نبوده و کار آنها چیزی جز یک شوخی ساده نمیباشد. متأسفانه برخی کاربران به سادگی تحت تأثیر جکها قرار گرفته و با تلاش برای از بین بردن چیزی که مخرب نیست باعث ایجاد تخریب بیشتری میشوند.

کلک

ویرایشکلک (Hoax): این برنامهها با سوء استفاده از کم بودن اطلاعات تخصصی کاربران، آنها را فریب داده و با دستورها و توصیههای اشتباه باعث میشوند که کاربر شخصاً کاری تخریبی بر روی سیستم خود انجام دهد. به عنوان مثال وانمود میکنند که فایلی خاص در مسیر سیستمعامل یک برنامه خطرناک است و باید توسط کاربر حذف شود. غافل از اینکه این فایل سیستمی بوده و برای عملکرد درست سیستمعامل، وجود آن لازم است.

شمارهگیرها

ویرایششمارهگیر (Dialer): اینگونه برنامهها وظیفهشان ارتباط دادن کاربر از طریق خط تلفن به سرورهایی در دیگر کشورها برای دسترسی مستقیم به اطلاعات آنها میباشد. این سرورها معمولاً مربوط به سایتهای غیراخلاقی بوده و برقراری ارتباط با آنها از طریق خط تلفن باعث هزینه بسیار زیاد مالی میگردد.

بارگیرها

ویرایشبارگیر (Downloader): کار اینگونه برنامهها Download کردن بدافزارها و اجرای آنها است.

کلیککنندهها

ویرایشکلیککننده (Adclicker): اینگونه برنامهها لینک صفحات تبلیغاتی را دنبال نموده و به این طریق حالت کلیک شدن بر روی آن صفحه تبلیغاتی خاص را شبیهسازی میکنند و باعث بالا رفتن تخریب آن میشوند.

درهای پشتی

ویرایشدرهای پشتی (Backdoors) ابزاری برای نفوذگرها هستند که به وسیله آنها میتوانند سیستمهای دیگر را در کنترل خود درآورند. درهای پشتی درون شبکه، پورتهای TCP یا UDP را باز میکنند و شروع به گوش کردن نموده تا دستورها نفوذگرها را اجرا کنند. درهای پشتی از جهت نداشتن قابلیت تکثیر شبیه ترویاها هستند.

گذرواژهدزدها

ویرایشگذرواژهدزد (Password-Stealer): اینگونه برنامهها که نوعی ترویا هستند کارشان دزدی پسورد از روی سیستمها و ارسال آنها برای نفوذگرها است.

بهرهکشها

ویرایشبهرهکشها (Exploits) کدهای مخربی هستند که با استفاده از آسیبپذیریهای یک سیستم امکان دسترسی از راه دور به آن سیستم را فراهم میکنند.

کلید نگار

ویرایشکلید نگار یا کیلاگر (Keylogger) برنامههایی هستند که با قرار گرفتن در حافظه از کلیدهای زده شده توسط کاربر گزارش گرفته و در قالب یک فایل برای نفوذگر میفرستند. البته باید بدانیم که کی لاگرها به صورت سختافزاری نیز وجود دارند.

آسیبپذیری

ویرایش- در این زمینه و در کل، آنچه «سیستم» مورد حمله قرار میگیرد ممکن است هر چیزی از یک برنامه واحد، از طریقن یک کامپیوتر کامل و سیستم عامل، تا یک شبکه بزرگ باشد.

- عوامل مختلفی باعث میشود سیستم نسبت به بدافزارها آسیب پذیرتر شود:

نقص امنیتی در نرمافزار

ویرایشبدافزارها از نقایص امنیتی (اشکالات امنیتی یا آسیبپذیری) در طراحی سیستم عامل، در برنامههای کاربردی (مانند مرورگرها، به عنوان مثال نسخههای قدیمی مایکروسافت اینترنت اکسپلورر پشتیبانی شده توسط ویندوز XP) یا در نسخههای آسیبپذیر افزونههای مرورگر مانند Adobe Flash Player استفاده میکنند. Adobe Acrobat یا Reader یا Java SE. بعضی اوقات حتی نصب نسخههای جدید چنین افزونهها بهطور خودکار نسخههای قدیمی را حذف نمیکند. مشاوره امنیتی ارائه دهندگان افزونه به روزرسانیهای مربوط به امنیت را اعلام میکنند. آسیب پذیریهای رایج به شناسههای CVE اختصاص داده شده و در پایگاه داده ملی آسیبپذیری ایالات متحده ذکر شدهاند. Secunia PSI نمونه ای از نرمافزارهای رایگان برای استفاده شخصی است که رایانه ای را برای نرمافزارهای قدیمی و آسیبپذیر به روز میاندازد و سعی در بروزرسانی آن دارد.

نویسندگان بدافزارها برای بهرهبرداری اشکالات یا نقاط ضعف را هدف قرار دادهاند. روش متداول بهرهبرداری از آسیبپذیری غلبه بر بافر است، در جایی که نرمافزار طراحی شده برای ذخیره دادهها در یک منطقه خاص از حافظه از دادههای بیشتری جلوگیری نمیکند تا بافر بتواند از آن استفاده کند. نرمافزارهای مخرب ممکن است دادههایی را که بافر را پر کردهاست، با کد یا دادههای اجرایی مخرب پس از پایان، فراهم کند. هنگامی که به این قابلیت بارگیری دسترسی پیدا کرد، آنچه را که مهاجم و نه نرمافزار قانونی تعیین میکند، انجام میدهد.

طراحی ناامن یا خطای کاربر

ویرایشرایانههای شخصی اولیه از دیسکهای فلاپی بوت شدند. هنگامی که درایوهای سخت داخلی متداول شد، سیستم عامل معمولاً از روی آنها شروع به کار میکرد، اما در صورت امکان امکان استفاده از دستگاه بوت دیگر نیز وجود دارد، مانند فلاپی دیسک، CD-ROM , DVD-ROM، فلش درایو USB یا شبکه. . پیکربندی رایانه برای بوت شدن در یکی از این دستگاهها در صورت وجود رایج بود. بهطور معمول هیچیک در دسترس نخواهد بود. کاربر قصد دارد مثلاً سی دی را در درایو نوری وارد کند تا کامپیوتر را به روشی خاص بوت کند، مثلاً برای نصب یک سیستم عامل. حتی بدون بوت شدن، کامپیوترها میتوانند پیکربندی شوند که به محض دسترسی، برخی از نرمافزارها را در برخی رسانهها اجرا کنند. برای وارد کردن یک CD یا دستگاه USB هنگام وارد کردن.

توزیع کنندگان بدافزار کاربر را به بوت شدن یا در حال اجرا از یک وسیله آلوده یا رسانه فریب میدهند. به عنوان مثال، ویروس میتواند یک کامپیوتر آلوده را به هر نوع USB که به آن وصل شدهاست، کد معتبر قابل اعتماد اضافه کند. هر کس که آنگاه چوب را از طریق USB به رایانه دیگری وصل کند که به وسیله آن از USB استفاده کند، به نوبه خود آلوده میشود و به همان روش عفونت را منتقل میکند. بهطور کلی، هر دستگاهی که به درگاه USB متصل شود - حتی چراغها، فنها، بلندگوها، اسباب بازیها یا لوازم جانبی مانند میکروسکوپ دیجیتال - میتواند برای پخش بدافزارها استفاده شود. در صورت عدم کفایت کنترل کیفیت، دستگاهها میتوانند در حین تولید یا عرضه آلوده شوند.

با راه اندازی رایانه بهطور پیش فرض برای بوت شدن از هارد دیسک داخلی، در صورت وجود، میتوان از این شکل از آلودگی تا حد زیادی جلوگیری کرد، و نه اینکه از دستگاهها استفاده نکنید. بوت شدن عمدی از دستگاه دیگر همیشه با فشار دادن کلیدهای خاص در هنگام بوت امکانپذیر است.

نرمافزار ایمیل قدیمی تر بهطور خودکار ایمیل HTML را که حاوی کد JavaScript بالقوه مخرب است، باز میکند. همچنین ممکن است کاربران پیوستهای ایمیل مخرب را پیادهسازی کنند. گزارش بررسیهای مربوط به نقض اطلاعات در سال ۲۰۱۸ توسط Verizon، استناد شده توسط CSO Online، بیان میکند که ایمیلها روش اصلی تحویل بدافزارها هستند که ۹۲ درصد از ارائه بدافزارها را در سرتاسر جهان تشکیل میدهند.

کاربران دارای امتیاز بیش از حد و کد فوقالعاده ممتاز

ویرایشدر محاسبه، امتیاز به میزان مجاز بودن یک کاربر یا برنامه برای تغییر یک سیستم اشاره دارد. در سیستمهای رایانه ای ضعیف طراحی شده، هم به کاربران و هم در برنامهها میتوان امتیاز بیشتری از آنچه باید داشته باشد، بهدستآورد و بدافزارها میتوانند از این مزیت استفاده کنند. دو راهی که بدافزارها این کار را انجام میدهند از طریق کاربران مضراب و کدی غیرقابل دسترسی است.

برخی از سیستمها به همه کاربران امکان میدهند ساختار داخلی خود را تغییر دهند، و چنین کاربرانی امروزه برای کاربران ممتاز در نظر گرفته میشوند. این روش عملیاتی استاندارد برای سیستمهای میکرو کامپیوتر اولیه و رایانههای خانگی بود، جایی که هیچ تمایزی بین مدیر یا ریشه و یک کاربر معمولی سیستم وجود نداشت. در برخی سیستمها، کاربران غیر سرپرست از طراحی بیش از حد امتیاز میگیرند، به این معنی که مجاز به تغییر ساختار داخلی سیستم هستند. در برخی از محیطها، کاربران بیش از حد ممتاز هستند زیرا به آنها مدیر یا وضعیت معادل نامناسب اعطا شدهاست.

برخی سیستمها به کدی که توسط کاربر اجرا شدهاست اجازه میدهند به کلیه حقوق آن کاربر دسترسی پیدا کند، که به عنوان کد فوقالعاده ممتاز شناخته میشود. این یک روش عملیاتی استاندارد برای سیستمهای میکرو رایانه و رایانههای خانگی اولیه بود. بدافزارها، به عنوان یک کد بیش از حد ممتاز، میتوانند از این امتیاز برای واژگون کردن سیستم استفاده کنند. تقریباً همه سیستم عاملهای رایج در حال حاضر و همچنین بسیاری از برنامههای اسکریپتی اجازه میدهند امتیازات زیادی را به کد وارد کنند، معمولاً به این معنا که وقتی کاربر کد را اجرا میکند، سیستم به کلیه حقوق آن کاربر اجازه میدهد تا آن را کدگذاری کند. این امر باعث میشود تا کاربران در برابر بدافزارها به صورت پیوستهای ایمیل آسیبپذیر شوند، که ممکن است پنهان شده یا نباشد.

استفاده از همان سیستم عامل

ویرایشیکنواختی میتواند آسیبپذیری باشد. به عنوان مثال، هنگامی که همه رایانههای یک شبکه همان سیستم عامل را اجرا میکنند، پس از بهرهبرداری از یک، یک کرم میتواند از همه آنها سوءاستفاده کند: به ویژه، ویندوز مایکروسافت یا Mac OS X سهم بزرگی از بازار را دارند که آسیبپذیری سوءاستفاده ای روی آن تمرکز میکند. سیستم عامل میتواند تعداد زیادی سیستم را برانداز کند. معرفی تنوع صرفاً به دلیل استحکام ، مانند اضافه کردن رایانههای لینوکس، میتواند هزینههای کوتاه مدت برای آموزش و نگهداری را افزایش دهد. اما، تا زمانی که همه گرهها بخشی از همان سرویس دایرکتوری برای تأیید هویت نباشند، داشتن چند گره متنوع میتواند باعث خاموش شدن کامل شبکه شود و به آن گرهها اجازه دهد تا در ترمیم گرههای آلوده کمک کنند. چنین افزونگی و عملکردی جداگانه میتواند از هزینه خاموشی کل، با هزینه افزایش پیچیدگی و کاهش قابلیت استفاده از نظر تأیید هویت ورود به سیستم جلوگیری کند.

استراتژیهای ضد بدافزار

ویرایشبا افزایش حملات بدافزارها، توجه به ویروسها و محافظت از نرمافزارهای جاسوسی، محافظت از بدافزارها و برنامههایی که بهطور ویژه برای مبارزه با بدافزار تهیه شدهاند، آغاز شدهاست. (سایر اقدامات پیشگیری و بازیابی، مانند روشهای تهیه پشتیبان و بازیابی، در مقاله ویروس رایانه ذکر شدهاست).

نرمافزار ضد ویروس و ضد بدافزار

ویرایشیک جزء خاص از نرمافزارهای ضد ویروس و ضد بدافزار، که معمولاً به عنوان یک اسکنر روی دسترسی یا در زمان واقعی از آن یاد میشود، به هسته یا هسته سیستم عامل میرود و به شکلی شبیه به نحوه تلاش برخی از بدافزارها کار میکند. اگرچه با اجازه آگاهانه کاربر برای محافظت از سیستم، کار کنید. هر وقت سیستم عامل به یک فایل دسترسی پیدا میکند، اسکنر روی دسترسی بررسی میکند که آیا این پرونده «قانونی» است یا خیر. اگر پرونده توسط اسکنر به عنوان بدافزار مشخص شود، عملیات دسترسی متوقف میشود، پرونده توسط یک اسکنر به روشی از پیش تعریف شده (نحوه پیکربندی برنامه ضد ویروس در هنگام نصب / ارسال) بررسی میشود. کاربر به شما اطلاع داده خواهد شد. این ممکن است تأثیر عملکرد قابل توجهی در سیستم عامل داشته باشد، اگرچه میزان تأثیر آن به میزان برنامهریزی اسکنر بستگی دارد. هدف متوقف کردن عملیاتی است که ممکن است بدافزارها قبل از وقوع کار روی سیستم تلاش کنند، از جمله فعالیتهایی که ممکن است از اشکالات سوءاستفاده کنند یا باعث رفتار غیرمنتظره سیستم عامل شوند.

برنامههای ضد بدافزار میتوانند از دو طریق با بدافزارها مبارزه کنند:

- آنها میتوانند در صورت نصب نرمافزارهای مخرب بر روی رایانه، محافظت در زمان واقعی داشته باشند. این نوع محافظت از بدافزارها به همان شیوه محافظت از آنتیویروس عمل میکند به این دلیل که نرمافزار ضد بدافزار همه دادههای شبکه ورودی را برای بدافزار اسکن میکند و هرگونه تهدیدی را که با آن روبرو شوید، مسدود میکند.

- برنامههای نرمافزاری ضد بدافزار فقط میتوانند برای شناسایی و حذف نرمافزارهای مخرب که قبلاً روی رایانه نصب شدهاند، مورد استفاده قرار گیرند. این نوع نرمافزار ضد بدافزار، محتویات رجیستری ویندوز، پروندههای سیستم عامل و برنامههای نصب شده را بر روی رایانه اسکن میکند و لیستی از تهدیدهای موجود را فراهم میکند، به کاربر این امکان را میدهد تا انتخاب کند که کدام فایلها را حذف یا نگه دارد یا مقایسه کند. این لیست به لیستی از مؤلفههای بدافزار شناخته شده با حذف پروندههایی که مطابقت دارند، میدهد.

محافظت در زمان واقعی از بدافزار بهطور یکسان با محافظت از آنتیویروس در زمان واقعی کار میکند: این نرمافزار در زمان بارگیری، پروندههای دیسک را اسکن میکند و فعالیت مؤلفههایی را که به عنوان بدافزار شناخته میشوند مسدود میکند. در بعضی موارد، ممکن است تلاشهایی برای نصب موارد راه اندازی یا اصلاح تنظیمات مرورگر نیز متوقف شود. از آنجا که بسیاری از مؤلفههای بدافزار در نتیجه سوء استفاده از مرورگر یا خطای کاربر نصب شدهاند، با استفاده از نرمافزارهای امنیتی (برخی از آنها ضد بدافزار هستند، گرچه بسیاری از آنها نیستند) به مرورگرهای "sandbox" (در واقع مرورگر را از رایانه جدا میکنند و از این رو هرگونه بدافزار تغییر ناشی از) همچنین میتواند در کمک به محدود کردن هر گونه آسیب آسیب دیده مؤثر باشد.

نمونههایی از آنتیویروس و ضد ویروس مایکروسافت ویندوز مایکروسافت شامل موارد ضروری مایکروسافت امنیتی (برای ویندوز XP، ویستا و ویندوز ۷) برای محافظت در زمان واقعی است، ابزار حذف نرمافزار مخرب ویندوز (اکنون با همراه Windows (Security) به روز شدهاست " Patch Tuesday "، دوشنبه سه شنبه هر ماه) و ویندوز دفندر (بارگیری اختیاری در مورد ویندوز XP، شامل عملکرد MSE در مورد ویندوز ۸ و بعد). علاوه بر این، چندین نرمافزار ضد ویروس قادر به صورت رایگان از اینترنت بارگیری میشود (معمولاً محدود به استفاده غیر تجاری). تستها برخی از برنامههای رایگان را با برنامههای تجاری رقابت میکند. برای بررسی و تعمیر فایلهای سیستم خراب شده میتوان از Checker File System Microsoft استفاده کرد.

برخی ویروسها بازیابی سیستم و سایر ابزارهای مهم Windows مانند Task Manager و Command Prompt را غیرفعال میکنند. بسیاری از این ویروسها با راه اندازی مجدد رایانه، ورود به حالت ایمن ویندوز با شبکه سازی، و سپس با استفاده از ابزارهای سیستم یا Microsoft Security Scanner قابل حذف هستند.

ایمپلنتهای سختافزاری میتوانند از هر نوع باشند، بنابراین هیچ روش کلی برای تشخیص آنها وجود ندارد.

اسکن امنیتی وب سایت

ویرایشاز آنجا که بدافزارها به وب سایتهای به خطر افتاده (با شکستن شهرت، لیست سیاه در موتورهای جستجو و غیره) آسیب میرساند، برخی وب سایتها اسکن آسیبپذیری را ارائه میدهند. این اسکنها وب سایت را بررسی میکنند، بدافزار را ردیابی میکنند، ممکن است به نرمافزار منسوخ شده توجه داشته باشند و مشکلات امنیتی شناخته شده را گزارش میکنند.

جداسازی "شکاف هوا" یا "شبکه موازی

ویرایشبهعنوان آخرین راه حل، میتوان کامپیوترها را از بدافزار محافظت کرد، و کامپیوترهای آلوده میتوانند با تحمیل "شکاف هوا" (یعنی قطع کامل آنها از همه شبکههای دیگر) از انتشار اطلاعات قابل اعتماد جلوگیری کنند. با این حال، بدافزارها هنوز هم در برخی شرایط میتوانند از شکاف هوا عبور کنند. به عنوان مثال، رسانههای قابل جابجایی میتوانند بدافزارها را با مشکل مواجه کنند.

"AirHopper" , "BitWhisper" , "GSMem" و "Fansmitter" چهار تکنیکی هستند که توسط محققان معرفی شدهاند و میتوانند با استفاده از انتشار الکترومغناطیسی، حرارتی و صوتی، دادهها را از رایانههای خالی شده در هوا نشت کنند.

خاکستری

ویرایشGrayware اصطلاحی است که برای برنامههای ناخواسته یا پروندههایی اعمال میشود که به عنوان بدافزار طبقهبندی نشدهاند، اما میتواند عملکرد رایانهها را بدتر کند و ممکن است خطرات امنیتی ایجاد کند.

این برنامههایی را توصیف میکند که به صورت آزاردهنده یا نامطلوب رفتار میکنند و در عین حال از بدافزارها جدی یا مشکل آفرین هستند. نرمافزارهای خاکستری شامل نرمافزارهای جاسوسی، نرمافزارهای تبلیغاتی مزاحم، شماره گیران تقلب، برنامههای شوخی، ابزار دسترسی از راه دور و سایر برنامههای ناخواسته است که ممکن است به عملکرد رایانهها آسیب برساند یا باعث ناراحتی شود. این اصطلاح در حدود سال ۲۰۰۴ مورد استفاده قرار گرفت.

اصطلاح دیگر، برنامه بالقوه ناخواسته (PUP)(Potentially Unwanted Program) یا نرم افزار کاربردی بالقوه ناخواسته (PUA)(Potentially Unwanted Application)، به برنامههایی گفته میشود که علیرغم بارها بارگیری توسط کاربر، احتمالاً پس از عدم خواندن توافقنامه بارگیری، ناخواسته تلقی میشوند. PUPها شامل نرمافزارهای جاسوسی، تبلیغاتی مزاحم و شماره گیران تقلب هستند. بسیاری از محصولات امنیتی ژنراتورهای کلیدی غیرمجاز را به عنوان نرمافزارهای خاکستری طبقهبندی میکنند، اگرچه آنها علاوه بر هدف ظاهری خود، بدافزارهای واقعی را حمل میکنند.

سازنده نرمافزار Malwarebytes معیارهای مختلفی را برای طبقهبندی یک برنامه به عنوان PUP ذکر کردهاست. برخی از انواع نرمافزارهای تبلیغاتی مزاحم (با استفاده از گواهینامههای سرقت شده) ضد ویروس و محافظت از ویروس را خاموش میکنند. روشهای درمانی موجود است

تاریخچه ویروسها و کرمها

ویرایشقبل از گسترده شدن دسترسی به اینترنت ، ویروسها با آلوده کردن برنامههای اجرایی یا بخشهای بوت دیسکهای فلاپی در رایانههای شخصی پخش میشوند. با وارد کردن یک کپی از خود در دستورالعملهای کد دستگاه در این برنامهها یا بخشهای بوت، یک ویروس باعث میشود که هر زمان برنامه اجرا شود یا دیسک بوت شود، خودش را اجرا میکند. ویروسهای رایانه ای اولیه برای Apple II و Macintosh نوشته شده بودند، اما با تسلط بر سیستم IBM PC و MS-DOS، آنها گستردهتر شدند. اولین ویروس IBM PC در «وحشی» ویروس بخش boot لقب (c) مغز است که در سال ۱۹۸۶ توسط برادران فاروک الوی در پاکستان ایجاد شد. ویروسهای آلوده به اجرایی وابسته به کاربران هستند که نرمافزار را تبادل میکنند یا فلاپیها و درایوهای انگشت شست بوت را قادر میسازند، بنابراین به سرعت در محافل سرگرمی رایانه پخش میشوند.

اولین کرمها، برنامههای عفونی ناشی از شبکه، نه در رایانههای شخصی بلکه در سیستمهای چند وظیفه یونیکس سرچشمه گرفتهاست. اولین کرم مشهور Worm Internet of 1988 بود که سیستمهای SunOS و VAX BSD را آلوده کرد. این کرم برخلاف ویروس، خود را وارد برنامههای دیگر نمیکرد. در عوض، از سوراخهای امنیتی (آسیبپذیری) در برنامههای سرور شبکه بهرهبرداری کرد و خود را به عنوان یک فرایند جداگانه شروع به کار کرد. همین رفتار توسط کرمهای امروزی نیز انجام میشود.

با ظهور پلت فرم مایکروسافت ویندوز در دهه ۱۹۹۰ و ماکروهای قابل انعطاف برنامههای آن، نوشتن کدهای عفونی به زبان کلان مایکروسافت ورد و برنامههای مشابه امکانپذیر شد. این ویروسهای کلان به جای برنامههای کاربردی (اجرایی) اسناد و قالبها را آلوده میکنند، اما به این واقعیت تکیه دارند که ماکروها در یک سند Word نوعی کد اجرایی هستند.

تحقیقات دانشگاهی

ویرایشمفهوم برنامه کامپیوتری خود تولید مثل میتواند به تئوریهای اولیه در مورد عملکرد خودکارهای پیچیده ردیابی شود. جان فون نویمان نشان داد که در تئوری یک برنامه میتواند خودش را بازتولید کند. این نتیجه قابل قبول در نظریه محاسبه را تشکیل میدهد. فرد کوهن با ویروسهای رایانه ای آزمایش کرد و فرضیه نویمان را تأیید کرد و در مورد دیگر خصوصیات بدافزارها نظیر قابلیت تشخیص و خودآرایی با استفاده از رمزگذاری احتیاطی، تحقیق کرد. رساله دکتری وی در سال ۱۹۸۷ در زمینه ویروسهای رایانه ای بود. ترکیبی از فناوری رمزنگاری به عنوان بخشی از بار ویروس، بهرهبرداری از آن برای اهداف حمله، از اواسط دهه ۱۹۹۰ آغاز و مورد بررسی قرار گرفت، و شامل باج افزار اولیه و ایدههای فرار است. خدافظ

جستارهای وابسته

ویرایشمنابع

ویرایش- ↑ «بدافزار» [رایانه و فناوری اطلاعات] همارزِ «malware, malicious ware»؛ منبع: گروه واژهگزینی. جواد میرشکاری، ویراستار. دفتر چهارم. فرهنگ واژههای مصوب فرهنگستان. تهران: انتشارات فرهنگستان زبان و ادب فارسی. شابک ۹۶۴-۷۵۳۱-۵۹-۱ (ذیل سرواژهٔ بدافزار)

- ↑ "Defining Malware: FAQ". technet.microsoft.com. Retrieved 10 September 2009.

- ↑ "An Undirected Attack Against Critical Infrastructure" (PDF). United States Computer Emergency Readiness Team(Us-cert.gov). Retrieved 28 September 2014.

- ↑ Klein, Tobias (2011-10-11). A Bug Hunter's Diary: A Guided Tour Through the Wilds of Software Security (به انگلیسی). No Starch Press. ISBN 978-1-59327-415-3.

- ↑ http://en.wiki.x.io/w/index.php?title=Malware&oldid=457186818

- ↑ Spyware

- بدافزار - راهکارهای امن ویرا - ۲۰۱۸–۲۰۱۹ - آنالیز رفتار بدافزارها در شبکه و راهکارهای جلوگیری از آن

- ویروسها و بدافزارهای کامپیوتری. دکتر بابک بشری راد، دکتر آرش حبیبی لشکری. انتشارات ناقوس. ۱۳۹۱.